クラウドリスク評価「Assured」、掲載サービス1,000件突破!

クラウドサービスのセキュリティ対策傾向を発表

〜約3割が通信経路の暗号化に古いプロトコルを利用、

なりすましメール対策でDMARCを導入しているのは約半数〜

※ウェブ評価機能を用いた掲載件数

クラウドリスク評価「Assured」について

Assuredは、これまで各社が独自に行ってきたクラウドサービスのリスク評価を一元化することで、社会全体のクラウド利用加速を支え、DX推進に寄与することを目指しています。

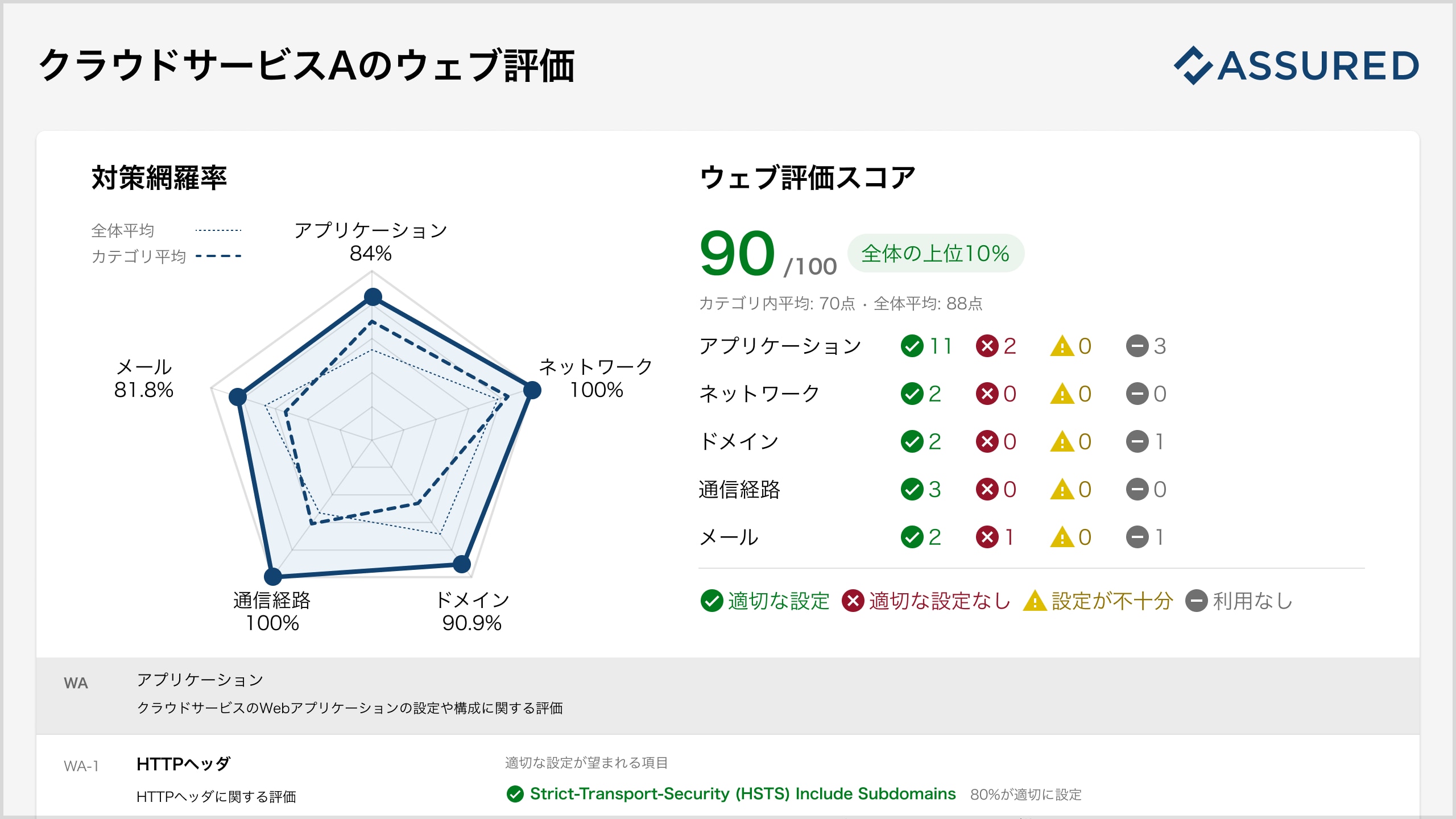

この度、Assuredのウェブ評価機能によって得られたデータをもとに、各サービスのセキュリティ対策の傾向として特に顕著だったものを発表いたします。ウェブ評価機能とは、クラウドサービスの公開情報を自動解析し、セキュリティ対策状況を推定、スコアリングする機能で、客観的なセキュリティ情報を示しています。

セキュリティ対策傾向

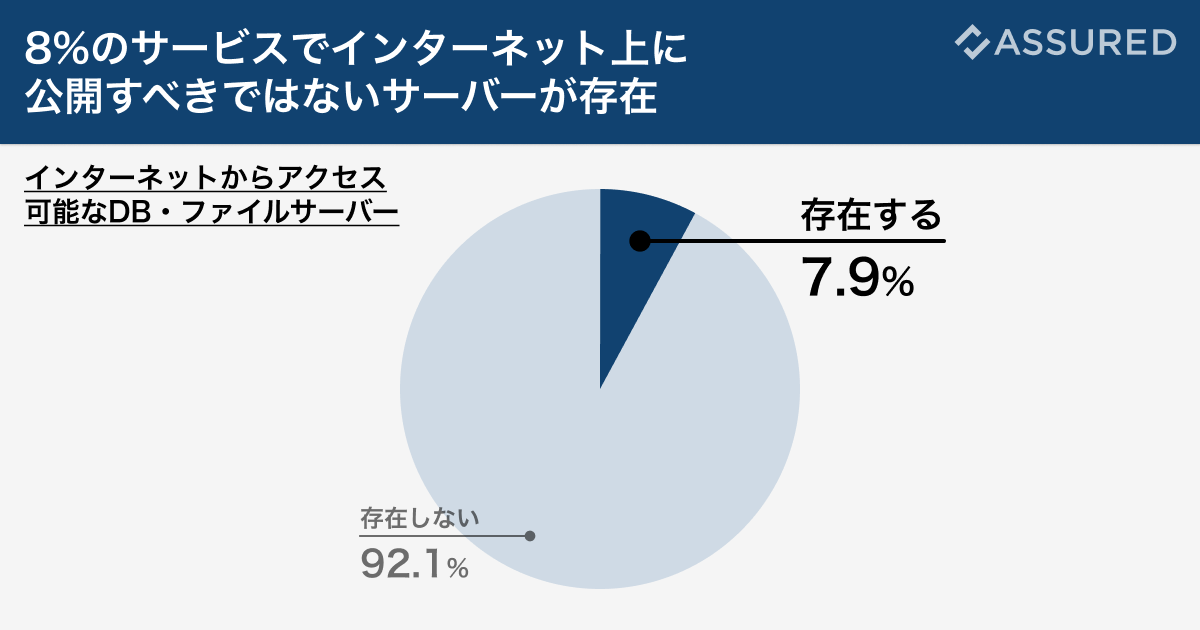

約8%のサービスで、インターネット上に公開すべきではないサーバーが存在

重要情報を保存するデータベースサーバー等は外部に公開せず、限られたネットワークのみに公開するなど、多層防御によりセキュリティを高めるべきとされています。意図せずインターネット上にサーバーが公開されている場合、不正アクセスによる重要情報の窃取等、サイバー攻撃の対象となる可能性があります。

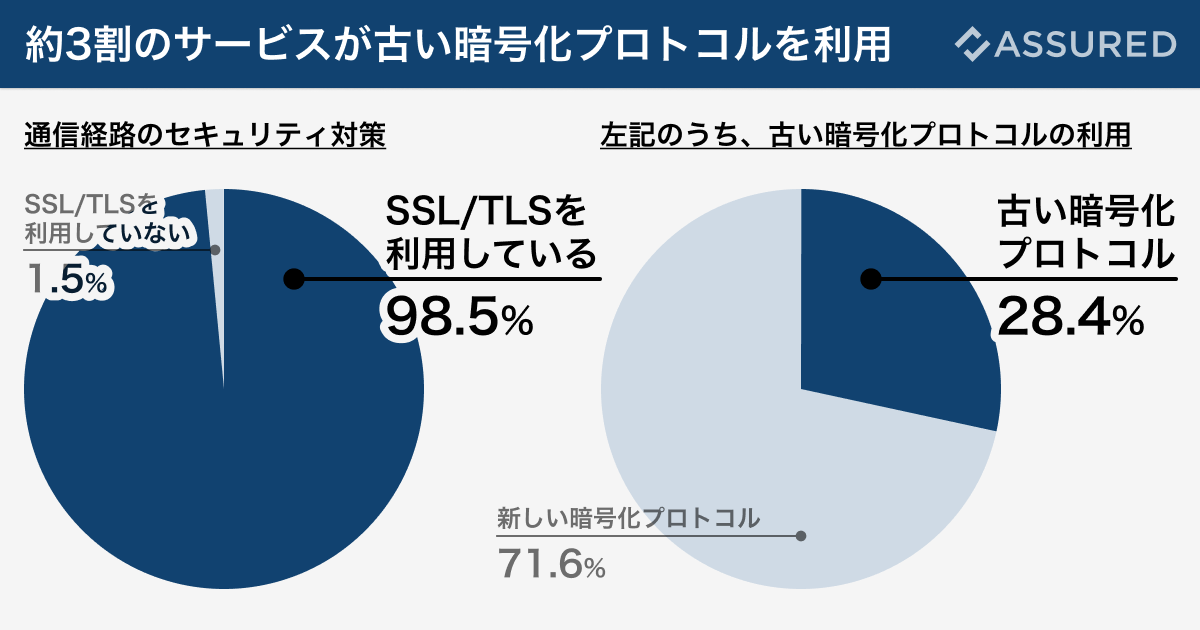

約3割のサービスで、TLS1.0等の古い暗号化プロトコルを利用

通信経路のセキュリティ対策については、98%のサービスでSSLやTLSといったプロトコル(インターネット上でデータを暗号化して送受信する仕組み)を利用した通信経路の暗号化を実施していました。

一方で、そのうち約3割のサービスで、TLS1.0、TLS1.1といった比較的古い暗号化プロトコルが利用されていることが分かりました。ただし、重大な脆弱性が発見されているSSL3.0の利用はありませんでした。

IPAが発行するTLS暗号設定ガイドライン第3.0版では、TLS1.0、TLS1.1については「安全性上のリスクを受容してでも(中略)利用せざるを得ないと判断される場合にのみ採用すべき」とされており、より新しい暗号化プロトコルへの移行が望まれています。

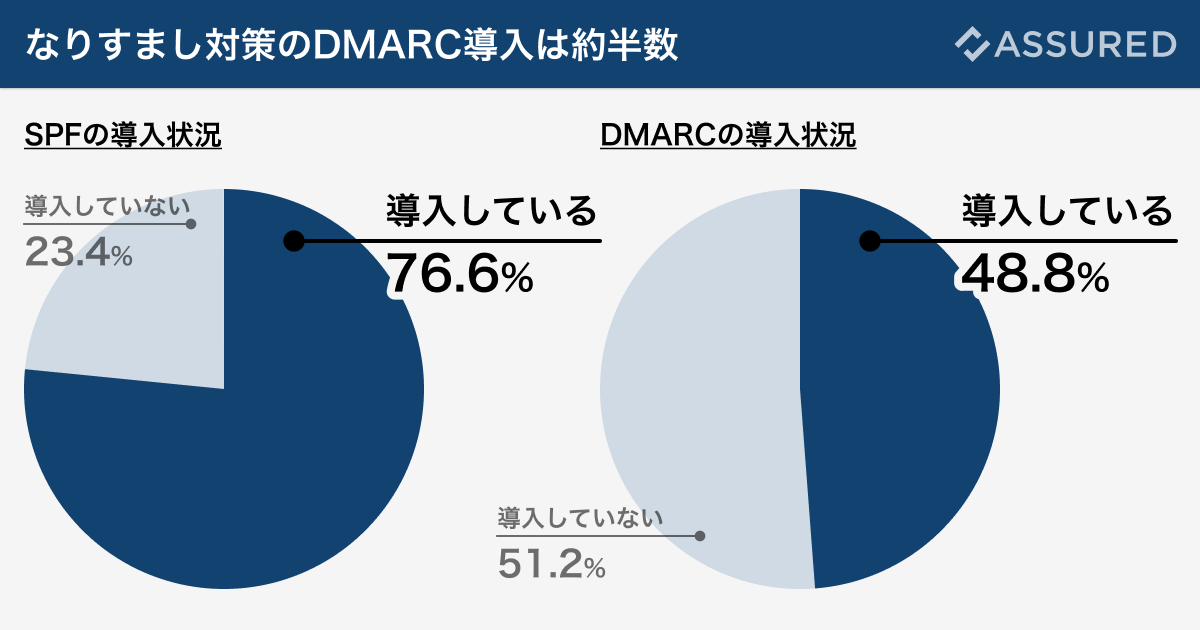

なりすましメール対策でSPFを導入しているのは約8割、DMARCを導入しているのは約半数

メールのなりすましは、スパムやフィッシング攻撃で広く用いられる攻撃手法です。そうした攻撃は、クラウドサービス事業者側の対策によっても防止することが可能です。

その対策のひとつであり、メール送信元のなりすましを検知する仕組みである「SPF(Sender Policy Framework)」において、適切に設定しているサービスは76%程度でした。

また、SPF等の結果を活用し認証失敗時のポリシーを定める仕組みである「DMARC(Domain-based Message Authentication、Reporting and Conformance)」を設定しているサービスは、より少ない48%程度でした。

DMARCは、認証失敗時のメール処理方法を定めるだけでなく、自社のメールドメインが攻撃者に利用されていないかをモニタリングするうえでも有用な技術であり、クラウドサービス事業者はDMARCを導入することで自社のメールの信頼性をより高めることができると考えられます。

<調査概要>

・調査対象:Assuredに掲載中のクラウドサービス関連のウェブサイト

・調査件数:1004件

※本調査を引用される際には、「Assured調べ」と必ずご記載ください。

Assuredウェブ評価機能 詳細

ウェブ評価機能は、2022年7月13日にリリースされたAssuredの新機能で、クラウドサービスの公開情報を自動解析し、セキュリティ対策状況を推定、スコアリングします。

調査結果のレポートはアプリケーション、ネットワーク、ドメイン、通信経路、メールの5カテゴリに分けてスコアリングされ、Assuredを利用するクラウドサービス利用企業様からの調査依頼などに基づき調査対象を選定し、本機能を用いて評価を行っています。

株式会社アシュアード 代表取締役社長 大森 厚志 コメント

一方で、自社システムと比較した際には、セキュリティ対策の状況を把握しにくいため、業務や取り扱うデータの重要性・規模など、利用用途と照らしながら、適切にリスクの評価・管理を行っていくことが企業には求められています。

この度、Assuredの掲載サービス数が1,000件を超えたことをきっかけに、セキュリティ対策の傾向を分析したところ、上に挙げたような傾向が明らかになりました。こうした対策状況を踏まえ、サービスの利用可否を判断していくことで、より安心安全なクラウド活用を実現できます。

今後もAssuredは、クラウドサービスを利用する企業様、提供する事業者様双方にとって、セキュリティ向上に寄与する存在となれるよう邁進して参ります。

© Assured, Inc.

© Assured, Inc.