内部不正・過失による情報漏えい対策の実態発表

〜クラウドサービス事業者の6割以上がUSB等の外部記憶媒体利用をシステム上制御できておらず、約半数で社内ルール違反等の挙動監視ができていない(セキュリティ評価プラットフォーム「Assured」調査)〜

セキュリティ評価プラットフォーム「Assured(アシュアード)」(以下、Assured)は、クラウドサービス事業者における、内部不正・過失による情報漏えい対策の実態を発表します。

社会全体でクラウド活用が進み、自社の営業秘密や、顧客情報等を含む個人情報をクラウドサービスに預ける機会も増える一方で、昨今、預託先(サプライチェーン)の内部不正(情報持ち出し等)や過失(誤送信・設定不備等)により、自社の重要情報が漏えいする事故が増加しています。

そこでAssuredは、クラウドサービス事業者における内部不正・過失対策の実態について調査した結果を発表します。

※本調査を引用される際には、「Assured調べ」と必ずご記載ください

|

<サマリ/一部抜粋> ・クラウドサービス等、サプライチェーンに起因した情報漏えいを防ぐためには、預託先の内部不正・過失への対策状況の確認が必要不可欠 ・社内ルール違反等の挙動監視を実施しているのは54.9%、内部および外部からの不正アクセスや不正利用の監視を実施しているのは76% ・12.1%が持ち運び可能な外部記憶媒体(USB等)を利用 ・63.1%が持ち運び可能な外部記憶媒体(USB等)の利用を、システム上制御できていない |

クラウドサービス事業者の選定に際しては、外部攻撃だけでなく、内部不正・過失への対策状況の確認が必要不可欠

東京商工リサーチの調査(※1)によると、2022年に報告された情報漏えい事故の41.2%が内部要因(「誤表示・誤送信」「紛失・誤廃棄」)です。また、2023年の情報セキュリティ10大脅威(※2)の4位に「内部不正による情報漏えい」が挙げられる等、外部攻撃と同様に内部不正や過失への対策が求められています。

これらの対策を自社で実施することはもちろんのこと、自社と同等の情報を預けることが増えているクラウドサービス利用においても適切な対策が実施されているかを確認し、定期的に対策状況をモニタリングしていくことが重要です。

※1 東京商工リサーチ「2022年『上場企業の個人情報漏えい・紛失事故』調査 」

※2 IPA(独立行政法人情報処理推進機構)「情報セキュリティ10大脅威 2023」

Assuredが調査したクラウドサービス1161件のセキュリティ対策傾向実態

Assuredは、クラウドサービス(SaaS)のセキュリティ対策状況を第三者評価するプラットフォームです。Assuredのセキュリティ調査に回答し、セキュリティ評価チームによる第三者評価を実施した1161件のクラウドサービスの評価情報から、内部要因の情報漏えい対策に関わる項目の回答傾向を抽出し、発表します。

※Assuredでは、セキュリティ評価チームによる第三者評価と、公開情報を自動解析し、セキュリティ対策状況を推定、スコアリングしたウェブ評価の2種類のセキュリティ評価を実施しています

・従業員に対するセキュリティ対策として、情報セキュリティおよび重要情報の取扱いに関する意識向上のため、定期的に教育を実施しているのは95.5%

情報漏えい要因の多くを占める誤操作や管理・設定ミス等による人為的な過失を防ぐためには、従業員に対するセキュリティ対策が必要不可欠です。一人ひとりがセキュリティ対策の重要性を理解し、リスクに関する知識を持つことでインシデントの発生を未然に防ぐことができます。また、外部要因においても、ランサムウェア被害等が多発するなか、それらのサイバー攻撃はなりすましメール等の手法が用いられることが多く、従業員のセキュリティ意識の向上により防げる可能性が高まります。そのため、従業員に対する教育は定期的に実施することが重要であり、多くのクラウドサービス事業者で実施されていることが分かりました。さらに気をつけるべきポイントとして、研修等を実施する場合は、同じ内容を繰り返すのではなく、最新のトレンドや事例を取り入れると形骸化を防ぐことができます。

・98.2%が従業員および契約相手と秘密保持に関する契約を締結

従業員および契約相手が、自社の情報を社外に流出させないため、秘密保持契約が必要不可欠です。クラウドサービス事業者の従業員であれば通常入社時に契約するため、ほとんどのクラウドサービス事業者で秘密保持契約が締結されていることが分かりました。ただし、再委託先の従業員や派遣社員の場合は再委託先企業や派遣元企業との契約になるため、秘密保持契約が締結されていることの把握が困難です。そのため、預託データへのアクセスを必要最小限にし、モニタリングを実施することが重要です。

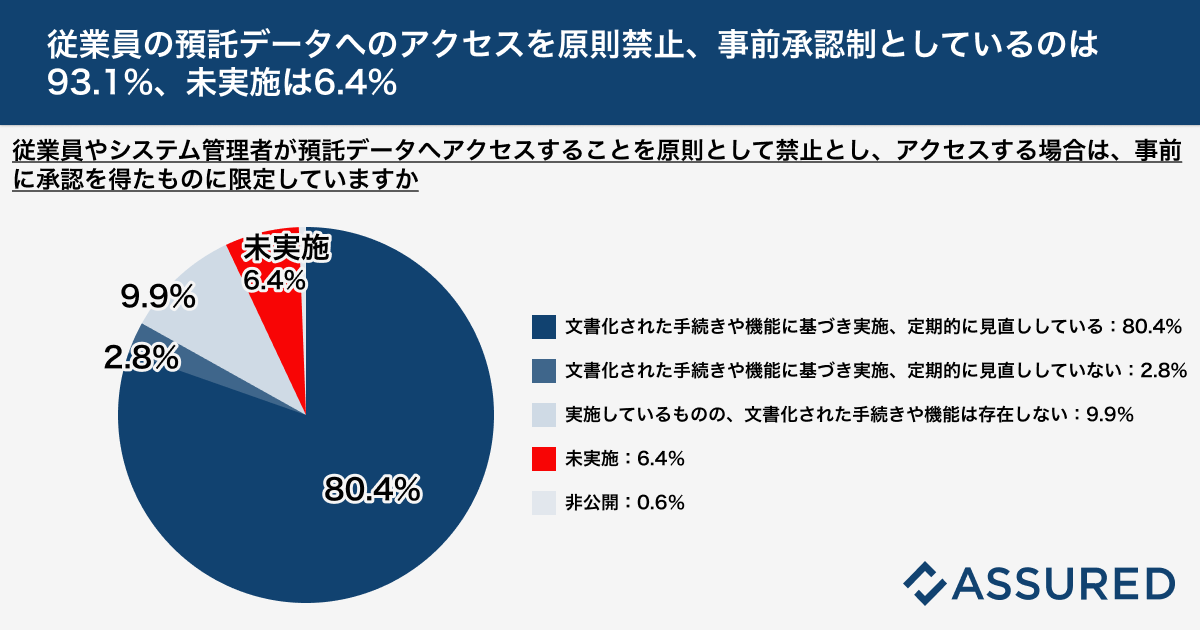

・従業員の預託データへのアクセスを原則禁止とし、アクセスが必要な場合は事前承認制としているのは93.1%、未実施は6.4%

預託データにアクセスできなければ情報漏えいリスクの低減が可能なため、必要な場合に限定してアクセスを許可することは不可欠です。そのため、従業員の預託データへのアクセスは原則禁止とし、必要な場合のみ事前承認制にすることが推奨されます。93.1%が実施はできているものの、文書化された手続きや機能に基づき実施したうえで定期的な見直しまでできているのは80.4%にとどまりました。

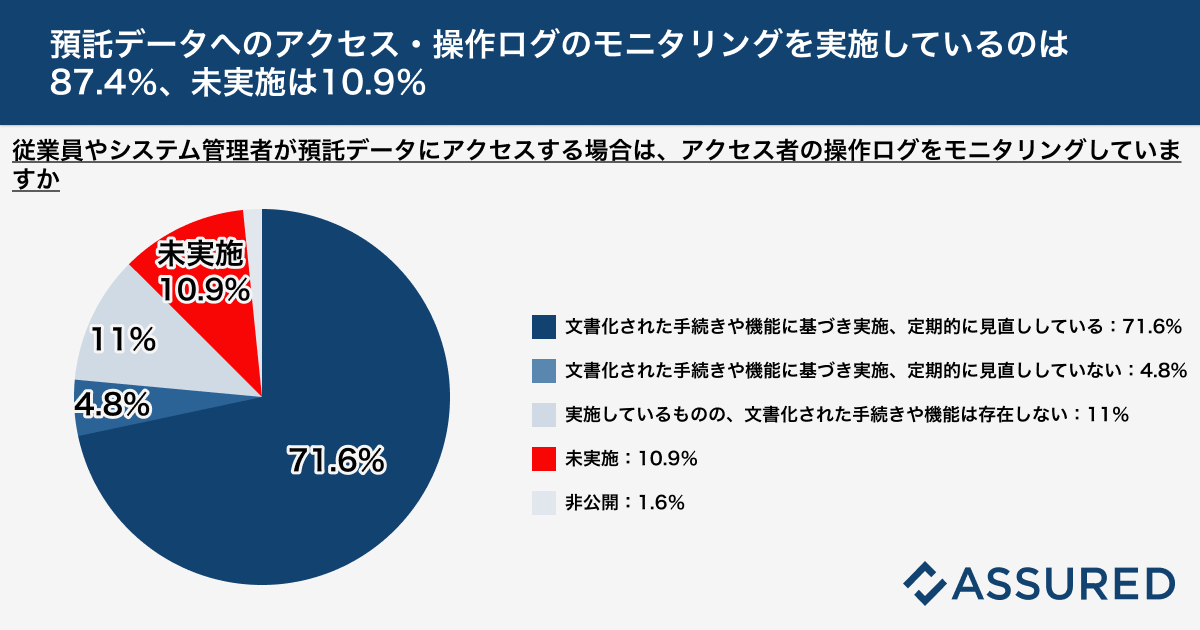

・預託データへのアクセス・操作ログのモニタリングを実施しているのは87.4%、未実施は10.9%

不審なアクセスを検知するためには、預託データへのアクセス・操作ログを定期的にモニタリングすることが必要不可欠です。87.4%がモニタリングを実施できているものの、文書化された手続きや機能に基づき実施し、定期的な見直しまでできているのは71.6%でした。いずれも実施できていないのは10.9%で、10事業者に1事業者が実施できていないことが明らかになりました。

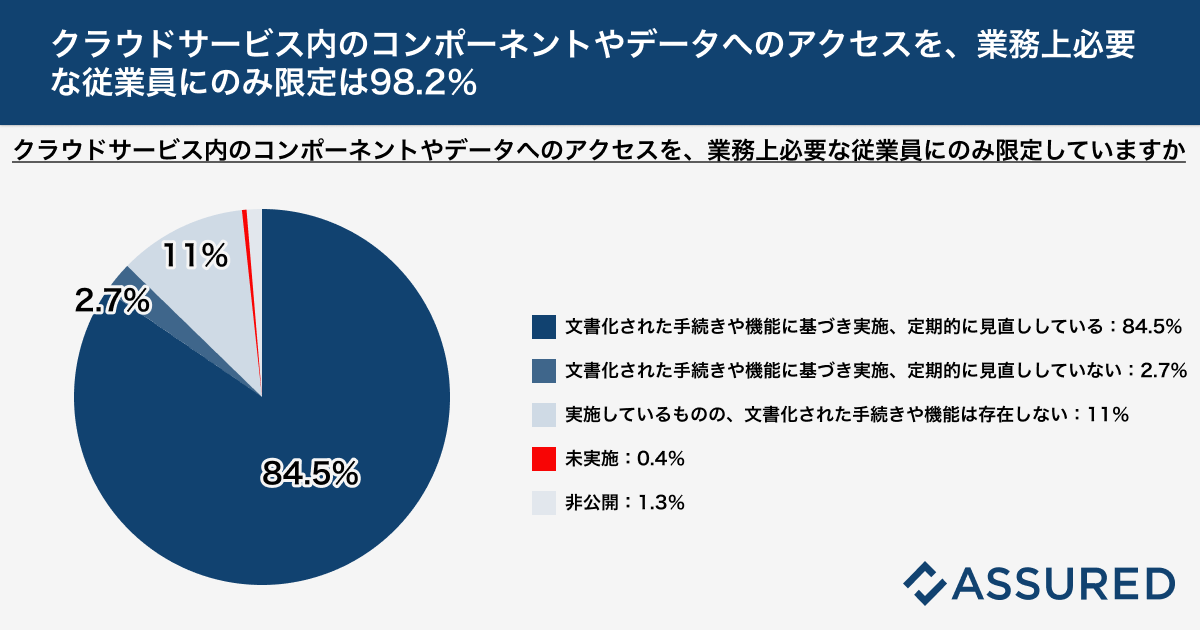

・クラウドサービス内のコンポーネントやデータへのアクセスを、業務上必要な従業員にのみ限定しているのは98.2%、11%で文書化された手続きや機能がない

データへのアクセスを事前承認制にしたり、アクセスログを取得した場合でも、従業員による不正な利用を完全に制御できるとは限りません。そのため、アクセス権を業務上必要な従業員のみに限定し、リスクを最低限に抑えることが必要です。実際に、クラウドサービス内のコンポーネントやデータへのアクセスを業務上必要な従業員のみに限定しているのは98.2%にのぼりますが、文書化された手続きや機能に基づき実施し、定期的な見直しができているのは84.5%、11%が文書化や定期的な見直しが実施できていないことが分かりました。

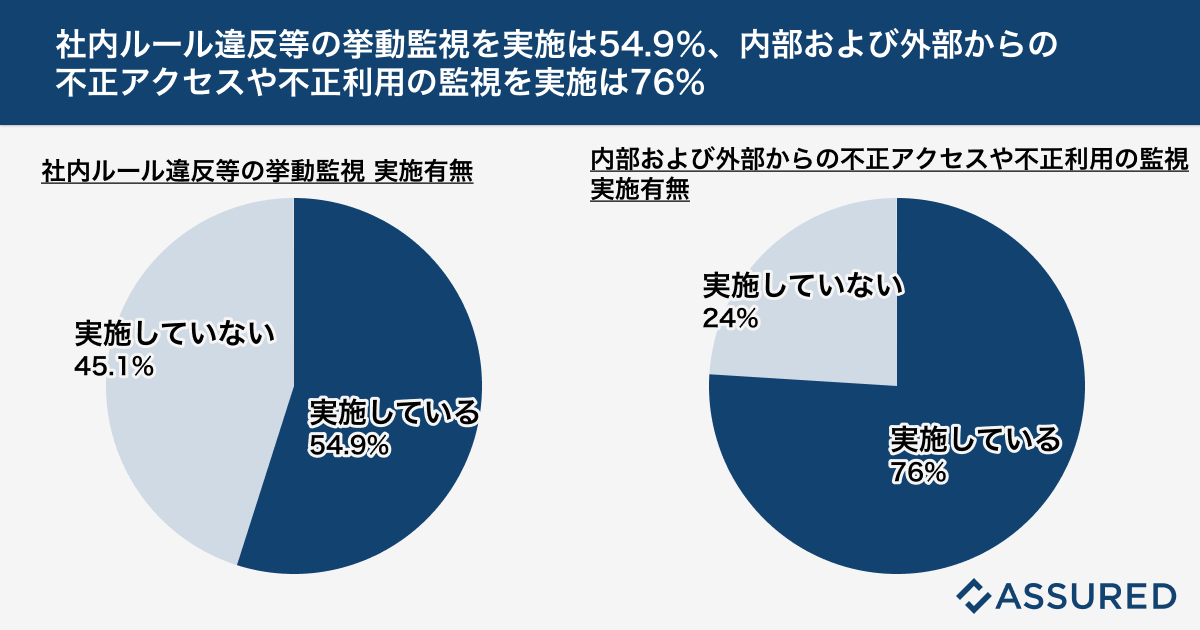

・社内ルール違反等の挙動監視を実施しているのは54.9%、内部および外部からの不正アクセスや不正利用の監視を実施しているのは76%

情報漏えい被害を防ぐため、挙動監視や不正アクセス、不正利用の監視によりいかに早く検知するかが重要です。多くのクラウドサービスでアクセス・操作ログの定期的なモニタリングを実施しているものの、社内ルール違反等の挙動監視を実施しているのは54.9%で約半数が実施できておらず、内部および外部からの不正アクセスや不正利用の監視を実施しているのは76%でした。

人手による定期的なモニタリングは限界があるため、不審な挙動をAIが自動検知するようなソリューションの活用が推奨されます。

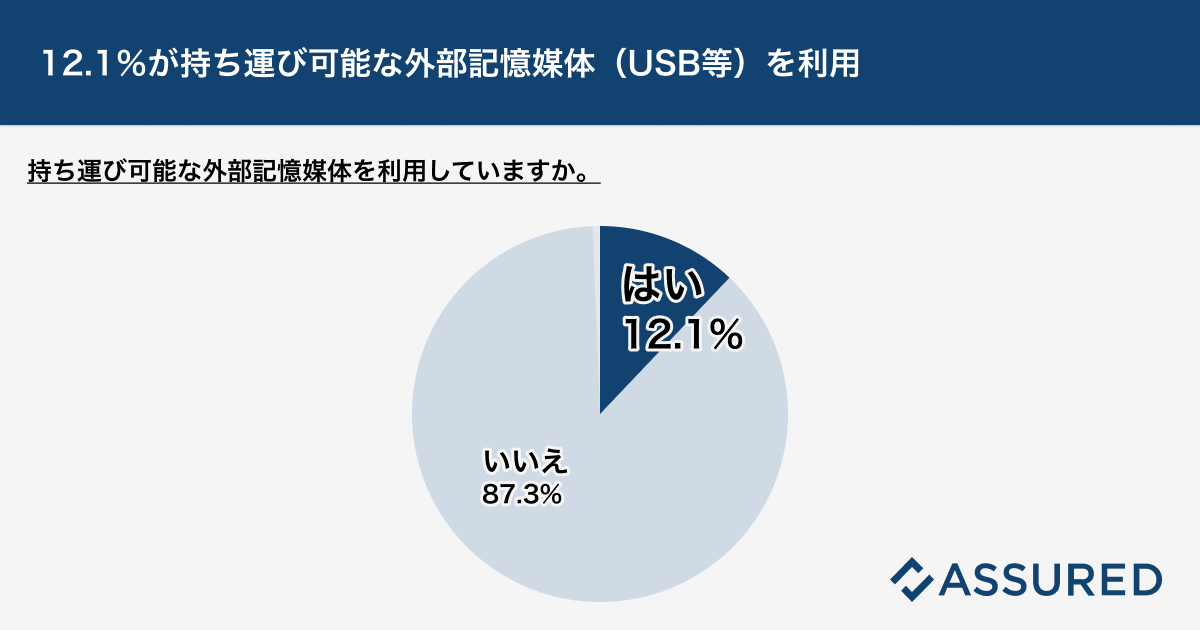

・12.1%が持ち運び可能な外部記憶媒体(USB等)を利用

USB等の持ち運び可能な外部記憶媒体を利用するのは、情報管理の観点で非常にリスクのある状態です。しかしながら12.1%で利用されていることが分かりました。容易に外部に持ち出しができてしまい、不正利用や、紛失・盗難による情報漏えいリスクが高まります。

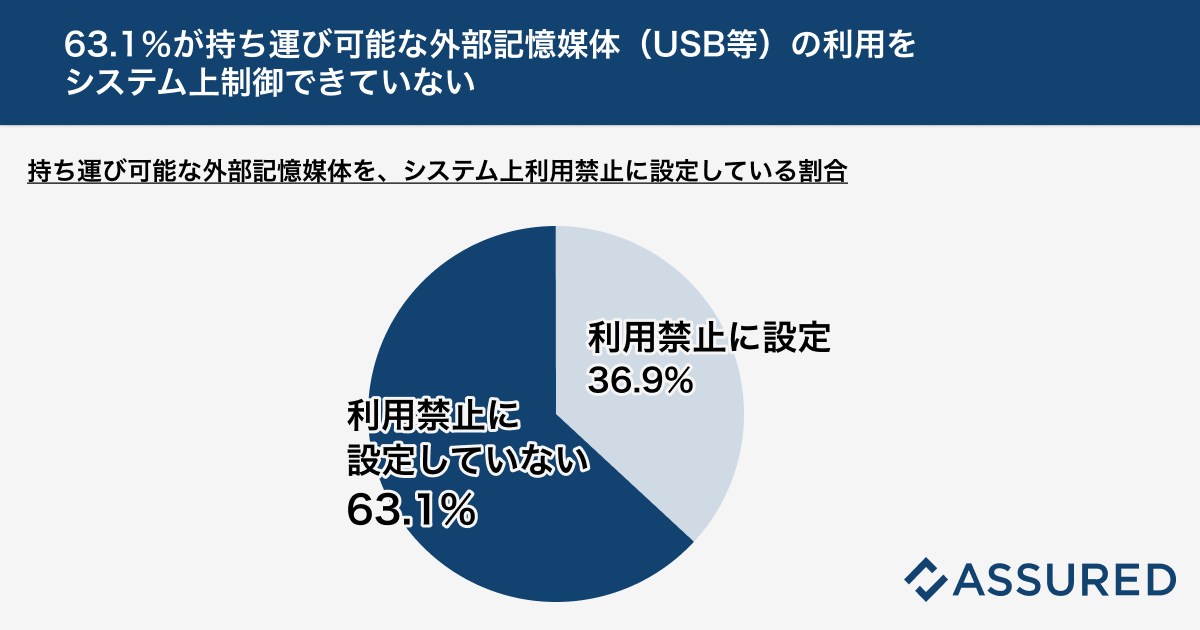

・63.1%が持ち運び可能な外部記憶媒体(USB等)の利用を、システム上制御できていない

持ち運び可能な外部記憶媒体は、利用禁止のルールを定めるだけでなく、システム上接続不可にすることが推奨されますが、設定できているのは36.9%にとどまりました。ルールの策定や教育を行うことは有効ですが、外部記録媒体の利用を不可とするならば、システム上利用禁止に設定することが実効性のある対策になります。

Assuredセキュリティ評価専門チーム 早崎 敏寛 コメント

クラウドサービス事業者の内部不正・過失による情報漏えい対策の実施状況を把握することは重要ですが、リスクを把握するために、クラウドサービスを利用する企業として以下のポイントを押さえることが重要です。

- 利用するクラウドサービスでどのような情報を取り扱うのか把握する

- クラウドサービス事業者が情報を取り扱うのか、取り扱わない場合、契約条項によって取り扱わない旨が定められており、適切にアクセス制御を行っているかを把握する

- クラウドサービスにおける情報流(ネットワークを介した流れだけでなく、記憶媒体の搬送も含む)を把握する

その上で、クラウドサービス事業者が、以下のような組織的・人的・技術的対策を網羅的に実施しているかを確認し、リスクが許容できるかを評価することを推奨します。

- 最小特権の原則や外部記憶媒体の取り扱い、アクセス・操作ログのモニタリング等のルール・プロセスの策定および定期的な見直し

- 情報セキュリティおよび重要情報の取り扱いに関する意識向上のための定期的な教育

- 外部記憶媒体のシステム上の利用制限、不審な挙動や不正アクセスの自動検知

| 【調査概要】 ・調査件数:1161件 ・調査日:2023/10/25 ・調査対象:Assuredのセキュリティ調査に回答済みのクラウドサービス事業者 ※小数点第二位を四捨五入しているため、合計が100%にならない場合があります。 |

© Assured, Inc.

© Assured, Inc.