金融庁「金融分野におけるサイバーセキュリティに関するガイドライン」を解説

2024年10月4日に金融庁が「金融分野におけるサイバーセキュリティに関するガイドライン」を策定しました。サイバー攻撃の脅威は、金融サービス利用者の利益を害し、金融システムの安定に影響を及ぼしかねないものとなっている背景から、金融セクター全体のサイバーセキュリティ強化を目的に、これまでの監査指針等に追加する形で当該ガイドラインが策定されました。今回はその中でも「サードパーティリスク管理」の内容を中心に、弊社の調査事例も交えて解説します。

目次[非表示]

ガイドラインの全体構成

ガイドラインの全体構成としては、

- 第1節 基本的考え方

- 第2節 サイバーセキュリティ管理態勢

- 第3節 金融庁と関係機関の連携強化

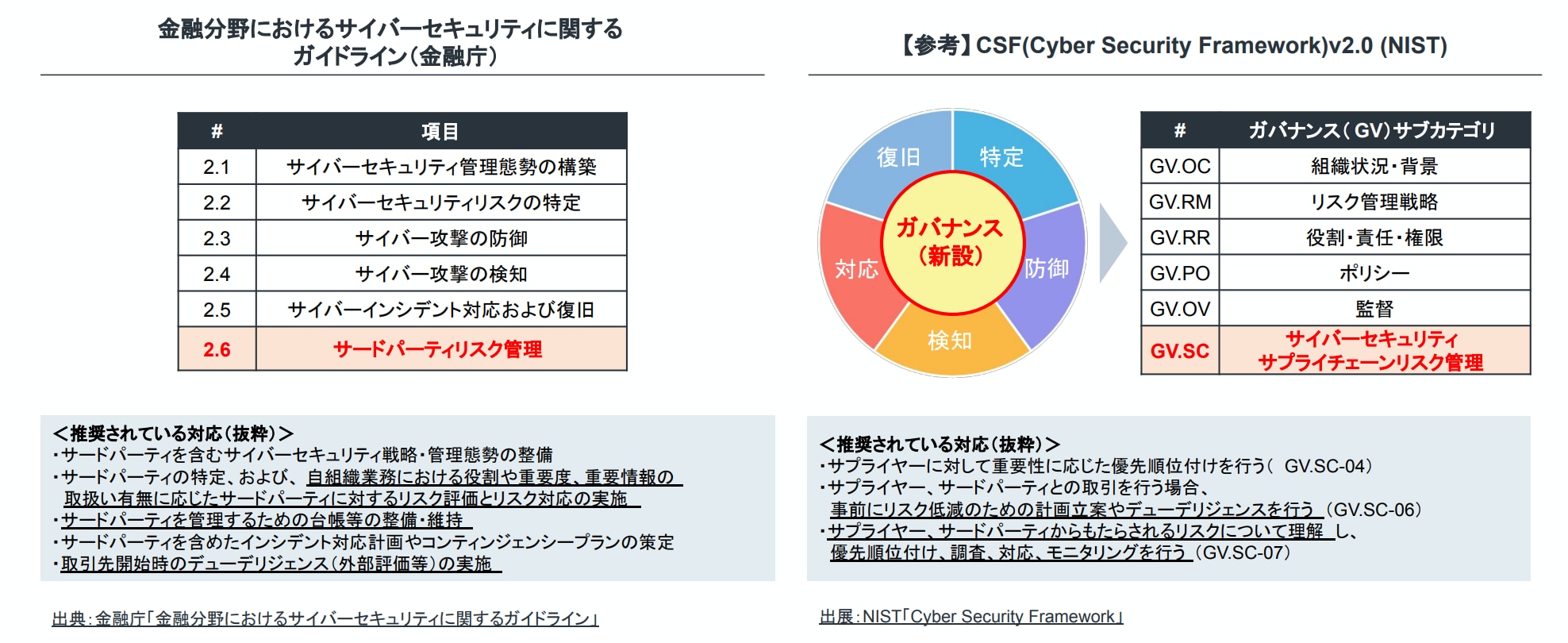

「ガバナンス、特定、防御、検知、対応、復旧」という定義は、NIST CSF(Cyber Security Framework)v2.0と類似の構成となっていますが、CSFでは「ガバナンス」の中で規定されたサプライチェーン管理が金融庁ガイドラインでは独立して切り出されています。

従前より金融機関では外部委託先管理が重視されてきていますが、情報処理推進機構(IPA)の「情報セキュリティ10大脅威」(上図参照)にあるように委託先に限定されないサプライチェーンのリスクが高まっており、実際、金融庁が公表した「金融セクターのサードパーティ・サプライチェーンのサイバーリスク管理に関する調査報告書」において、ハードウェアやソフトウェアの調達先、構成要素まで含めたICTサプライチェーンの重要性が触れられています。

本ガイドラインの構成はこうした近年の当局姿勢を強く反映したものと考えられます。

また、当該ガイドラインでは、具体的な対策については優先度が明確化されています。まず、金融機関等が一般的に実施する必要のある事項が「基本的な対応事項」として最低限のサイバーハイジーン・サイバーレジリエンス確保にむけた取組が定められました。地域社会・経済等に大きな影響を及ぼしうる金融機関において実践することが望ましいと考えられる取組みや優良事例が「対応が望ましい事項」として定義されています。

金融庁ガイドラインにおけるクラウドサービス利用に関する重要なポイント

クラウドサービス利用時に重要となるポイントについて、金融庁ガイドラインに記載されている内容をピックアップします。

2.1.2 規程等及び業務プロセスの整備

2.1節においては経営陣を含めたサイバーセキュリティ管理態勢の構築についての対応事項が記載されています。例えば、「2.1.2. 規程等及び業務プロセスの整備」における「基本的な対応事項」には、

- 経営陣は、サイバーセキュリティに係る規程及び業務プロセスを整備し、少なくとも1年に1回見直しを行うこと。

- 経営陣は、サードパーティからもたらされるリスクも含め、サイバーセキュリティリスクにかかる、組織横断的な報告・連絡・協議ルートや指揮命令系統を整備すること。

と記載されています。①については、「サイバーセキュリティに係る規程等には、例えば以下の事項を含めること。」と複数の対象が例示されており、「サードパーティリスク管理」も含まれています。

2.2.1 情報資産管理

ガイドラインの中では「情報資産」が「①情報システム及び外部システムサービス(外部委託先、クラウドサービス)、②その構成要素であるハードウェア・ソフトウェア等及び保管される情報(データ)並びに③ネットワークを指す。」と定義されており、「クラウドサービス」が情報資産管理の対象に含まれることが明文化されています。

情報資産管理の「2.2.1.2 ハードウェア・ソフトウェア等」の節にて「対応が望ましい事項」の1つとして下記のポイントが定義されています。

d.管理対象外となっている個人所有端末等の情報資産や未承認のクラウドサービスの利用(シャドーIT 等)を特定し、管理対象とするか使用を中止するなど(※)、適切に対応すること。

※本事項については、「コメントの概要及びコメントに対する金融庁の考え方」にて、「中止する」という選択肢だけでなく「アクセス・利用の制御を求めることも含まれる」と記載されています

上記の通り、シャドーITの対応については「対応が望ましい事項」であるものの、「(情報資産としての)クラウドサービスを網羅的に把握すること」はリスクベースアプローチにおいて必要不可欠となるため、シャドーIT対策は実質必須の対策となります。(FISC安対Ⅱ. フレームワーク(4))

2.2.2 リスク管理プロセス

リスク管理プロセスの節では、クラウドサービスを含むサードパーティのリスク管理について下記のようなポイントに言及しています。

2.2.2.2 ②脅威情報及び脆弱性情報を踏まえたサイバー攻撃の発生可能性、並びにサイバー攻撃が発生した場合の自組織の事業や情報資産に与える影響に基づき、サイバーセキュリティリスクを少なくとも1年に1回評価すること。また、重大な脅威や脆弱性が判明した時や、新規商品又はサービスの提供時にも評価すること。

また、同様に「2.1.1 基本方針、規定類の策定等」においても、基本的な対応事項である「⑧経営陣は、少なくとも1年に1回、以下の報告を担当部署等に求めること。」の中に「サイバーセキュリティに関するリスク評価の結果(必要に応じ、外部専門家による評価を含む)」が含まれており、クラウドサービス導入時だけでなく、定期的な評価(1年に1回以上)の実施が望まれる状況です。

2.3.4.5 クラウドサービス利用時の対策

クラウドサービス利用時の対策として、下記の6つのポイントが「基本的な対応事項」として記載されています。

- 利用するクラウドサービスの仕様を確認し、理解を深めること。

- 責任共有モデルを理解し、クラウド事業者との責任範囲等を明確にすること。

- 情報公開等の設定にミスがないか確認すること。設定の妥当性の確認においては、必要に応じて、専門家によるシステム監査や誤設定の自動検知等の診断サービス等を利用すること。

- 責任分界に応じて、サービス仕様が変わる際には影響を確認すること。

- 多岐にわたる関係主体等を把握し、情報共有体制・インシデント対応体制を構築すること。

- クラウドサービスの利用終了時における、クラウドサービス上のデータの取扱い(論理的な廃棄)について確認すること。

特に責任共有モデルの理解は非常に重要で「クラウドサービス利用者」と「クラウドサービス事業者」の責任範囲の明確化はセキュリティ対策の一丁目一番地となります。

また、⑥については弊社の過去のコラムでも言及しており、約15%程度のクラウドサービスにおいて契約終了時のデータ取り扱いが明確になっておりません。こういったリスクについては、クラウドサービスを利用する前にクラウドサービス事業者へ確認を行い、評価をした上でクラウドサービスの利用可否を判断する必要があります。

関連記事

クラウドサービス事業者による契約終了後のデータ取り扱い実態調査レポート

- 約15%で、サービス利用終了時のデータの取り扱いが不明確

- 約14%が、サービス利用終了時またはサービス利用者からの指示があった場合でもデータを削除しない

2.6 サードパーティリスク管理

ガイドラインの中では「サードパーティ」が「自組織がサービスを提供するために、業務上の関係や契約等を有する他の組織をいう(例:システム子会社やベンダー等の外部委託先、クラウド等のサービス提供事業者、資金移動業者等の業務提携先、API 連携先)。」と定義されており、「クラウドサービス」がサードパーティリスク管理の対象に含まれることが明文化されています。

本節では、クラウドサービスを含むサードパーティのリスク管理における「基本的な項目」として10項目が定義されており、一部抜粋して紹介します。

④ サードパーティを特定し、サードパーティやサードパーティが提供する商品・サービスの自組織業務における位置づけ・役割・重要度、重要な情報(個人情報や営業機密等)の取扱いの有無、組織内システムへの接続状況(インターネット接続等の外部からのアクセスの容易さ)などをふまえ、サードパーティのリスク評価を行い、そのリスクに応じた対応をすること。

⑤ サードパーティを管理するための台帳等を整備し、維持すること(管理項目の例:サードパーティの名称、提供する商品・サービス及び機能、サードパーティが自組織のシステムに対し有するアクセスレベル、サードパーティが保持又は処理する自組織のデータの種類や機密性及び場所)。

⑦ サードパーティとの取引開始に当たっては、事前に定めた基準に基づき、デューデリジェンスを行うこと。デューデリジェンスでは、例えば、以下の事項について、評価すること

・サードパーティとの取引がもたらす潜在的なサイバーセキュリティリスクや脆弱性の評価。

・自組織がサードパーティに求めるサイバーセキュリティ(契約等で求める事項)の充足状況

・過去のインシデントの発生状況、当該インシデントへの対応、復旧、再発防止策の状況等

特に重要なサードパーティに対しては、サイバーセキュリティ管理態勢、サイバーインシデント対応計画、コンティンジェンシープランについても、評価を行うこと。⑨ サードパーティ及びその製品・サービスによってもたらされるサイバーセキュリティリスク並びに契約の履行状況等について、リスクの重大性に応じて、継続的にモニタリングすること。

上記に記載の通りとはなりますが、

- 網羅的に利用しているクラウドサービスを把握し、優先度を含め管理すること

- 各クラウドサービスに対して、事前に定めた基準に基づいてリスク評価を行う

- 取引開始タイミングだけでなく、継続的なモニタリングを実施する(1年に1回以上)

というポイントが重要となります。

「Assured」では、クラウドサービスのセキュリティ「リスク評価」を行っています。また、クラウドサービスを管理するための「サービス管理台帳」機能やシャドーIT対策としての「サービス検知」機能も有しています。こういった第三者評価サービスを活用いただくことも有効な対策の1つになります。

解説・考察

昨今の情勢やガイドラインの中で「サードパーティリスク管理」が個別の項目として切り出されたことからも、クラウドサービスを含めたサードパーティリスク管理が重要視されていることが伺えます。クラウドサービスは便利である一方、セキュリティリスクも存在するため、利用者側での導入前のデューデリジェンスや定期的なリスク評価を実施する必要があるというポイントを忘れてはなりません。

今後もAssuredは、クラウドサービス利用時のセキュリティ脅威から身を守り、安心・安全なクラウド活用、そして社会全体のDX推進を支えていくビジネスインフラとしてサービス向上に努めてまいります。