シャドーITとは?セキュリティリスクと企業が取るべき対応を解説

目次[非表示]

- 1.シャドーITとは

- 2.シャドーITの発生背景

- 3.シャドーITのセキュリティリスク

- 4.シャドーITを検知する方法

- 4.1.ネットワークトラフィックの監視

- 4.2.クラウドアクセスセキュリティブローカ (CASB)

- 4.3.エンドポイントのセキュリティソリューション

- 4.4.管理ツールの利用

- 4.5.契約や請求の監査

- 4.6.外部専門家の導入

- 5.シャドーITの管理において企業が取るべき対応

- 5.1.使用状況の把握

- 5.2.リスク評価の実施

- 5.3.公式なITシステムへの統合または代替提案

- 5.4.従業員教育の実施

- 5.5.申請プロセスの見直しとコミュニケーションの促進

シャドーITとは

シャドーITは、従来のIT部門や公式の利用許可を得ずに、従業員によって採用・導入されるITシステムやサービスを指します。

これには、クラウドベースのストレージサービス、非公式のコラボレーションツール、さらには独自開発のアプリケーションやスクリプトなどが含まれることが多いです。

この定義は、技術が進化し続ける現代のビジネス環境でのITの利用の現実を反映しています。多くの従業員や部署が、自身の業務効率化や特定の課題解決のために、組織全体としてのガイドラインや方針を待たずに独自の技術ソリューションを導入することが珍しくありません。

シャドーITの発生背景

シャドーITは、ITシステムがビジネスプロセスに深く組み込まれていく過程で、従業員や部署が自身の業務効率を追求した結果として考えることができます。特に、クラウドサービスやSaaS(Software as a Service)の登場により、従来のIT購入のプロセスや導入の障壁が低くなったことが、この動きを加速させました。

例として、10年以上前、特定の業務ソフトウェアの導入やアップグレードは、高額なコストや時間を要するものでした。しかし、クラウドベースのSaaSソリューションの登場により、月額料金で手軽にアプリケーションを利用することが可能となりました。これにより、部署や従業員は、中央のIT部門を待たずに、自分たちのニーズに合わせたソフトウェアやサービスを直接導入するようになりました。

さらに、スマートフォンやタブレットなどのモバイルデバイスの普及も、シャドーITの成長を後押ししました。従業員が私物のデバイスを業務に使用するBYOD(Bring Your Own Device)の動きは、公式のIT方針とは異なるアプリやサービスの利用を促進させる要因となりました。

シャドーITのセキュリティリスク

シャドーITによるセキュリティリスクの一例として以下のような点が挙げられます。

1. データ漏洩のリスク:

シャドーITの中には、データ暗号化やセキュリティアップデートが不十分なアプリケーションやサービスが少なくありません。従業員がこれらを使用して企業の機密情報を扱うと、第三者に情報が漏洩する可能性が高まります。特にそのサービスが提供するセキュリティ対策が不十分であれば、データは外部の脅威に晒されます。

2. 不正アクセス:

シャドーITを利用すると、認証機能が弱い、あるいは存在しないアプリケーションやサービスに接続することが増えるため、不正アクセスのリスクも増加します。これにより、悪意のある第三者が企業のシステムやデータにアクセスする可能性が生じます。

3. マルウェア感染:

非公式のソフトウェアやアプリケーションの中には、マルウェアやスパイウェアが含まれている場合があります。企業のネットワークやシステムにこれらを導入すると、マルウェアが拡散し、システム全体のセキュリティが脅かされる可能性があります。

4. 規制違反のリスク:

多くの国や業界には、データ保護に関する法的規制が存在します。シャドーITの使用により、これらの法的規制に違反してしまうリスクが高まります。特に、顧客情報や患者情報などの機密性が高い情報を取り扱う場合、法的なリスクは避けられません。

5.不適切な利用方法:

シャドーITを使用する従業員は安全でない方法でデータを保存する可能性があります。これにより、機密データが外部の不正アクセスやデータ漏洩のリスクにさらされます。

シャドーITを検知する方法

シャドーITの検知は、情報セキュリティやデータのガバナンスを維持するために重要であることは明白です。以下は、シャドーITを検知するための一般的な方法です。

ネットワークトラフィックの監視

・ネットワーク監視ツールやファイアウォールのログを用いて、企業ネットワークから外部への通信を監視します。未承認のアプリケーションやサービスへのアクセスを特定することができます。

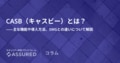

クラウドアクセスセキュリティブローカ (CASB)

・CASBは、企業が使用するクラウドサービスを監視・管理するためのツールです。これにより、承認されていないクラウドサービスへのアクセスを検知・制御することができます。(参考:https://assured.jp/column/knowledge-casb)

エンドポイントのセキュリティソリューション

・エンドポイントのセキュリティツール(例:EDR)を利用して、従業員のデバイスにインストールされているアプリケーションやソフトウェアを監視します。

管理ツールの利用

・IT資産管理ツールや構成管理ツールを利用して、組織内のハードウェアやソフトウェアのインベントリを定期的に確認します。

契約や請求の監査

・経理部門と連携して、企業のクレジットカードや請求書に関するレビューを行い、未知のサービスへの支払いを特定します。

外部専門家の導入

・セキュリティコンサルタントや専門家を招聘し、外部の目線でのシャドーITの監査を実施します。

これらの方法を組み合わせることで、より効果的にシャドーITを検知し、それに対する適切な対応を取ることができます。

シャドーITの管理において企業が取るべき対応

では、シャドーITを検知した際に、企業はどのような対応を取るべきでしょうか。ここでは一例を紹介します。

使用状況の把握

どの程度の範囲で、どのような目的でシャドーITが使用されているかを明確にすることが最初のステップです。

具体的な方法:シャドーITの使用者に直接対話を試み、その使用目的、頻度、関与するデータの種類などを詳細に確認します。

リスク評価の実施

発見されたシャドーITのリスク度を評価し、緊急度や優先度を判断することが必要です。

具体的な方法:シャドーITのアプリケーションやサービスが既知の脆弱性を持つか、セキュリティアップデートが適切に適用されているかなどを検証します。特に業務上・取り扱う情報が重要な場合は優先順位を上げて取り組むべきでしょう。

公式なITシステムへの統合または代替提案

従業員が使用しているシャドーITのセキュリティリスクが高い、使用目的を満たす公式なソリューションを提供、または代替案を提示することで、リスクを低減できます。

具体的な方法:IT部門と協力して、シャドーITと同等またはそれ以上の機能を持つ公式なツールやソフトウェアの導入を検討します。

従業員教育の実施

シャドーITのリスクや企業の公式なポリシーについての理解を深めることで、未来のリスクを予防します。

具体的な方法:シャドーITのリスクに関するセミナーやワークショップを定期的に実施し、従業員の意識を高めます。

申請プロセスの見直しとコミュニケーションの促進

従業員が新しいツールやアプリケーションを必要とした場合の申請プロセスの浸透、また導入の相談をしやすい環境を作ることが大切です。

具体的な方法:専用の連絡窓口を設置し、IT関連の相談や懸念を円滑にやり取りできる仕組みを構築する必要があるでしょう。

シャドーITは、適切に管理されていないと企業に大きなリスクをもたらす可能性があります。しかし、上述の対策や管理を実施することで、そのリスクは軽減できます。企業は、シャドーITの存在を認識し、積極的な取り組みを進めるのが良いでしょう。

(編集:Assured編集部)