NIST CSF2.0解説レポート

2024年2月26日、NIST(米国標準技術研究所)よりサイバーセキュリティフレームワークバージョン2.0(以下、CSF2.0)が発表されました。

CSFは、米国の重要インフラのサイバーセキュリティ対策を目的として2014年に初版(CSF1.0)が発表され、2018年にCFS1.1への改定が行われました。今回は初版発行以降で初の大幅改定になります。

CSF1.0/1.1は、タイトルこそ「重要インフラのサイバーセキュリティを改善するためのフレームワーク」となっていますが、その汎用性や実践的な内容から一般企業のサイバーセキュリティマネジメントのフレームワークとしても認識・利用されています。そのため、今回の改定にあたってはドラフト版(2023年8月発表)発表段階から注目が集まっていました。

今般発表されたCSF2.0はドラフト版からの内容上の大きな変更はないものの、改めて本解説では2.0の主要な変更点および、今後のクラウド利用におけるCSF2.0の利用について解説します。

目次[非表示]

CSF2.0の変更点

対象とする組織の拡大

NISTのプレスリリースにあるように、CSF2.0は重要インフラのみならず営利・非営利問わず、あらゆる規模の組織におけるサイバーセキュリティリスクの低減に資することを目的としています。すでにver1.1は一定規模の企業では標準フレームワークとしてみなされていますが、今回あらためてその位置づけを明確にするとともに、CSFを利用したセキュリティの向上を促す意図があるものと考えられます。実際、次項で説明する補助リソースにはセキュリティ担当が不在の中小企業(SMB)向けのガイダンスも含まれています。

補助リソースの追加

CSF2.0本体は大きく次の3つのコンポーネントから構成されています。

【コンポーネント】

コア |

サイバーセキュリティのリスク管理を推進するための要素。コアは「機能」-「カテゴリー」-「サブカテゴリー」の3段階に階層化され、次の6つの機能が定められている

|

プロファイル |

現在(AsIs)または将来(ToBe)のサイバーセキュリティ対策状況を言語化・可視化するツール |

ティア |

組織におけるサイバーセキュリティのリスク対策の成熟度もしくは管理レベルを表す4段階の指標 |

コンポーネント構成やその定義に大きな変更はありませんが、今回のCSF2.0にあわせてサイバーセキュリティリスク対策を推進・補助するための多くの補助リソースがリリースされています。

【補助リソース】

参考文献 |

CSF2.0コアの各項目と他の基準とのマッピング情報 |

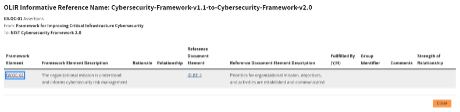

サイバーセキュリティ&プライバシー参照ツール(CPRT) |

CSF2.0コアのオンライン版。さらにNISTのOLIRを利用して、他基準とのマッピング情報もオンラインで提供 |

実装例 |

コアのサブカテゴリー単位でのより具体的な実装例 |

CSF2.0参照ツール |

CSF2.0コアのダウンロードサイト |

クイックスタートガイド |

中小企業向けのCSF2.0適用ガイダンスや、プロファイルの利用方法、CSF2.0を利用したサプライチェーンリスク管理(C-SCRM)推進方法などトピック別ガイダンス |

発表された補助リソースのなかでも、CPRTはサブカテゴリーに紐づけられた他の基準とのマッピング情報と実装例が一覧化されており、リスク管理の現場担当者にとって便利なツールになると思われます。

Online Informative References Program https://csrc.nist.gov/projects/olir

【CPRT画面例】

サイバーセキュリティリスク管理と組織全体でのリスク管理(ERM)との統合

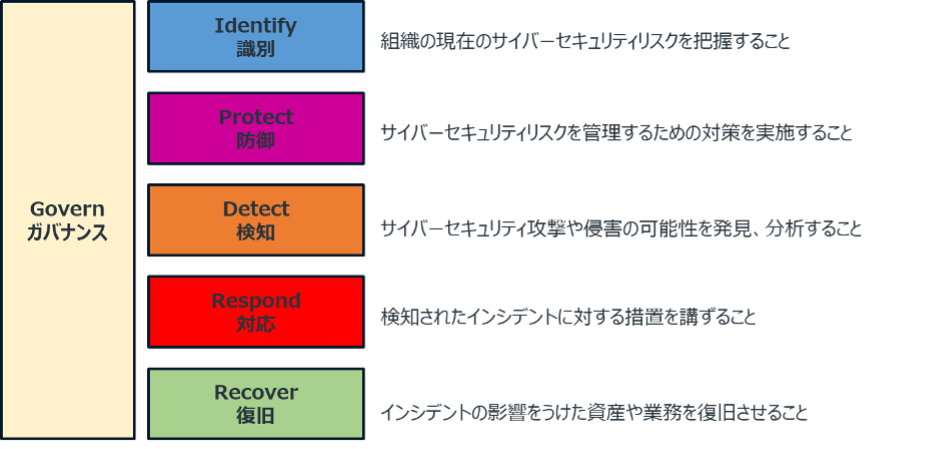

ドラフト版時点から、もっとも注目された変更点の1つは、コアに「ガバナンス」(原文:Govern/GV)が導入された点です。ガバナンス機能は他の5つの機能(識別、防御、検知、対応、復旧)の目標達成や組織内の優先順位付けをするためのものと定義され、CSF2.0の中心的機能と位置づけられています。

少し詳細になりますが、追加となったガバナンス機能とカテゴリーは次のような内容です。

機能 |

カテゴリー |

|

ガバナンス(GV) |

組織状況・背景(GV.OC) |

リスク管理戦略(GV.RM) | |

役割・責任・権限(GV.RR) | |

ポリシー(GV.PO) | |

監督(GV.OV) | |

サイバーセキュリティサプライチェーンリスク管理(GV.SC) |

(筆者仮訳)

CSF1.1においてもガバナンスに相当する項目(ID.RMやID.RM)は存在していましたが、今回それらが1つの機能のもとにまとめられるとともに、新たな要素が加わっています。

サブカテゴリー単位で見みた場合、ガバナンス機能は全体106項目のうちの31項目を占めており、そのボリュームからも重要性が読み取れます。

このガバナンスの導入に関連して強調されているのはサイバーセキュリティリスク管理と企業・組織全体のリスク管理(ERM)との統合です。CSF1.1でもプロファイル(セキュリティ対策状況)やティア(成熟度)を利用した経営層とのコミュニケーションが示されていましたが、ガバナンス機能が導入されたことにより、企業のリスクマネジメント観点から対処すべき事項や経営層への伝達事項が一段明確になりました。

従前からNISTは、サイバーセキュリティリスクの重要性に鑑み、他のリスクとのバランスを取りながら経営層が意思決定を行えるよう、サイバーセキュリティリスク管理をERMの一部として統合していくことを推進しています(IR8286シリーズやSP800-221)。今回のCSF2.0の内容も、そうした流れを受けたものです。

このERMのなかでサイバーセキュリティリスクを捉えるという考え方は、2023年に発行された経産省の「サイバーセキュリティ経営ガイドライン ver3.0」においても

経営者は、サイバーセキュリティリスクが自社のリスクマネジメントにおける重要課題であることを認識し、自らのリーダーシップのもとで対策を進めることが必要

と明記されています。CSF2.0をうけ、こうした考え方やリスク管理上の実務が、一層浸透・定着するものと考えられます。

なお、「サイバーセキュリティ経営ガイドライン ver3.0」については、Assured当社の解説記事をあわせて参照ください。

サプライチェーンリスクへの取組強化

ガバナンス機能のカテゴリーにサイバーセキュリティサプライチェーンリスク管理(GV.SC)が追加されたことも重要な変更点となります。NISTはサイバーサプライチェーンリスク管理(C-SCRM)を促進するために、CSF2.0の利用が可能としており、コアへの追加だけではなく、その補助リソースとしてC-SCRMのクイックスタートガイドも提供しています。C-SCRMはCFS1.1においても強化されましたが、CSF2.0においてカテゴリーの追加のみならず補助リソースをあわせてリリースしていることから、C-SCRMが重要かつ複雑なリスク管理領域であると見られていることがうかがえます。

クイックスタートガイドでは次の2点をC-SCRMの取組として提示しています。

- C-SCRMのケイパビリティ(組織としての能力)を確立し運用する

- CSFを利用し、サプライヤーの要件と定義し、伝達する

1. については関連するGV.SCの項目とともにケイパビリティの確立・運用にむけたチェックリストが提供されています。GV.SCの実装例も合わせることで、C-SCRMのケイパビリティの確立に向けた方向性が見えてくる可能性があります。また、2. ではCSF2.0のカテゴリー、サブカテゴリーに関連付けられたサプライヤーへの要請事項例が提示されています。いずれも、今後のC-SCRMにおける実務上の指針となり得るものと考えられます。

SaaS利用企業にとってのCSF2.0

GV.SC-04 |

サプライヤーに対して重要性に応じた優先順位付けを行う |

GV.SC-06 |

サプライヤー、サードパーティとの取引を行う場合、事前にリスク低減のための計画立案やデューデリジェンスを行う |

GV.SC-07 |

サプライヤー、サードパーティからもたらされるリスクについて理解し、優先順位付け、調査、対応、モニタリングを行う |

GV.SC-08 |

インシデント対応計画には関係するサプライヤーやサードパーティを含める |

GV.SC-09 |

サプライチェーンセキュリティの活動をサイバーセキュリティ管理やERMに統合し、その結果について製品やサービスのライフサイクルを通してモニタリングを行う |

(筆者仮訳)

なお、アシュアードでは評価項目を定期的に見直しています。今後CSF2.0の内容も反映させる予定です。