クラウドサービス(SaaS)事業者のランサムウェア対策実態

2025年におけるクラウドサービス(SaaS)事業者のランサムウェア対策の実態について、独自データをもとに解説します。

※本調査を引用される際には、「Assured調べ」と必ずご記載ください。

【結果サマリー】

調査背景

~クラウドサービス事業者の「安全確認」が、企業存続の鍵を握る理由~

DXが進み、企業の基幹システムから日常業務に至るまで、クラウドサービスの利用はもはや不可欠となっています。しかし、その利便性と同時に、クラウドサービスへの依存度も高まっており、クラウドサービス事業者のセキュリティ対策状況を把握し、その安全性を確認することが利用企業にとって重要な課題となっています。

クラウド事業者の攻撃が利用企業への脅威となる背景

IPA(※1)が毎年発表する「情報セキュリティ10大脅威」にて組織の脅威で10年連続1位を占める「ランサム攻撃(ランサムウェア)」は、単にデータを暗号化するだけでなく、機密情報を盗み出し、金銭を要求する二重脅迫が主流です。

もし利用しているクラウドサービス事業者がランサムウェアに感染した場合、その事業者が預かる数十〜数千の全利用企業のデータが危険に晒されることを意味します。これには、データ侵害のリスクだけでなく、その後の原因究明、補償などを含めた解決への道筋が複雑化、長期化するリスクもあります。

また、その利便性から、業務プロセスに組み込まれ、中核的な役割を担うことも少なくなく、クラウドサービスは利用企業のITインフラにおける「最も重要な委託先」「サプライチェーンの核心」になりえます。そのため、事業者への攻撃には、自社の努力とは無関係に、情報漏えいやサービス停止に伴う自社の業務停止や業績インパクトなどの悪影響をもたらすリスクもあります。

クラウドサービスを利用する企業が注視すべき確認ポイント

こうした状況を踏まえ、ランサム攻撃に関して、利用企業がクラウドサービス事業者の安全性を確認するためには、「予防対策」「検知能力」そして「確実な復旧能力」の3点が重要となります。

ランサムウェアに感染しないための「予防対策」

Assuredの評価状況をみると、多くのクラウドサービス(SaaS)はAWS, Google Cloud, Azureといった主要なIaaSを利用しています。事業者が責任範囲としているインフラレイヤーで侵害が発生すると、利用企業のデータまで影響を受ける可能性があるため「初期侵入や水平移動を防ぐ基本的かつ重要な対策」が徹底されているかを確認する必要があります。

- 脆弱性診断とペネトレーションテスト: アプリケーションの診断だけでなく、設定の不備を見つける設定診断(セキュリティポスチャーアセスメント)やネットワークなどインフラ観点の診断、攻撃者視点の第三者によるペネトレーションテストを、定期的に実施しているか。

- EDR(Endpoint Detection and Response)等の高度なマルウェア対策: 侵入後の不審な挙動を検知・対応するEDRなどの、より高度な対策を本番サーバーに導入し、常に最新の防御体制を維持しているか。

- 多要素認証の導入徹底: ID/パスワード窃取を防ぐ多要素認証(MFA)の適用を、全ユーザー・全サービスで必須化しているか。

「予防対策」の状況

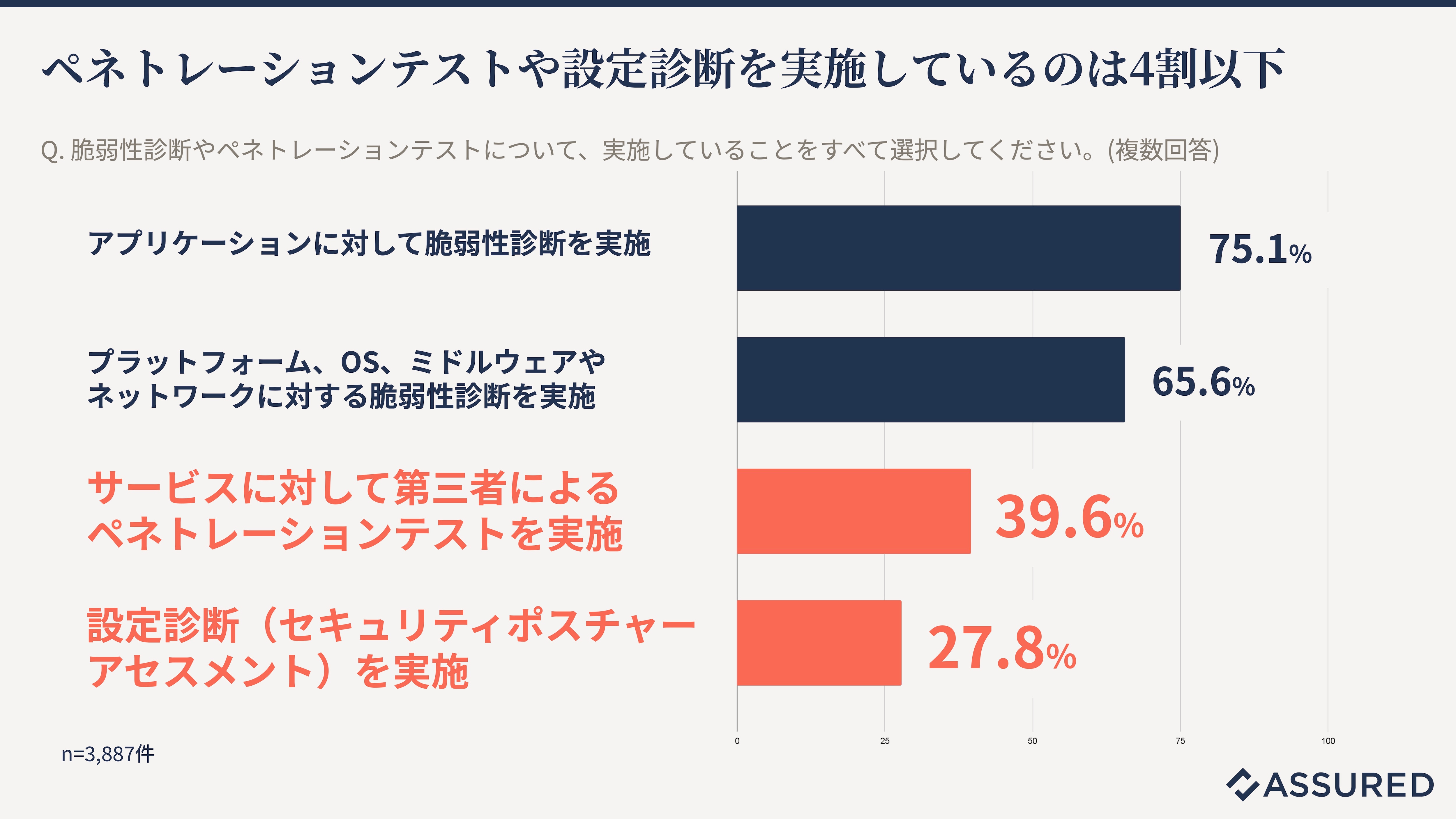

設定診断(セキュリティポスチャーアセスメント)やペネトレーションテストを実施しているのは4割以下

脆弱性は、ランサムウェア攻撃者にとって最も一般的な侵入経路の一つです。クラウド上のシステムに対し、どの程度徹底した検査を行っているかを見た結果が以下の通りです。

最も実施率が高いのは「アプリケーションの脆弱性診断」(75.1%)であり、対策は比較的進んでいます。しかし、以下の点が大きな懸念材料です。

- 設定診断の軽視(27.8%): クラウドサービスのセキュリティは、その環境設定(セキュリティポスチャー)にも大きく影響されます。設定の不備は、アプリケーションの脆弱性よりも容易に攻撃者に悪用されるケースが多く、この実施率の低さは重大なリスク要因です。

- ペネトレーションテストの不足(39.6%): 実際に侵入可能なのか、内部ネットワークでの水平移動(ラテラルムーブメント)がどの程度可能か、といった攻撃者目線での検証をするには、第三者によるペネトレーションテストが有効ですが、その実施率は4割にも満たない現状です。攻撃手法の深化を考慮すると、第三者によるペネトレーションテストは重要な対策となります。

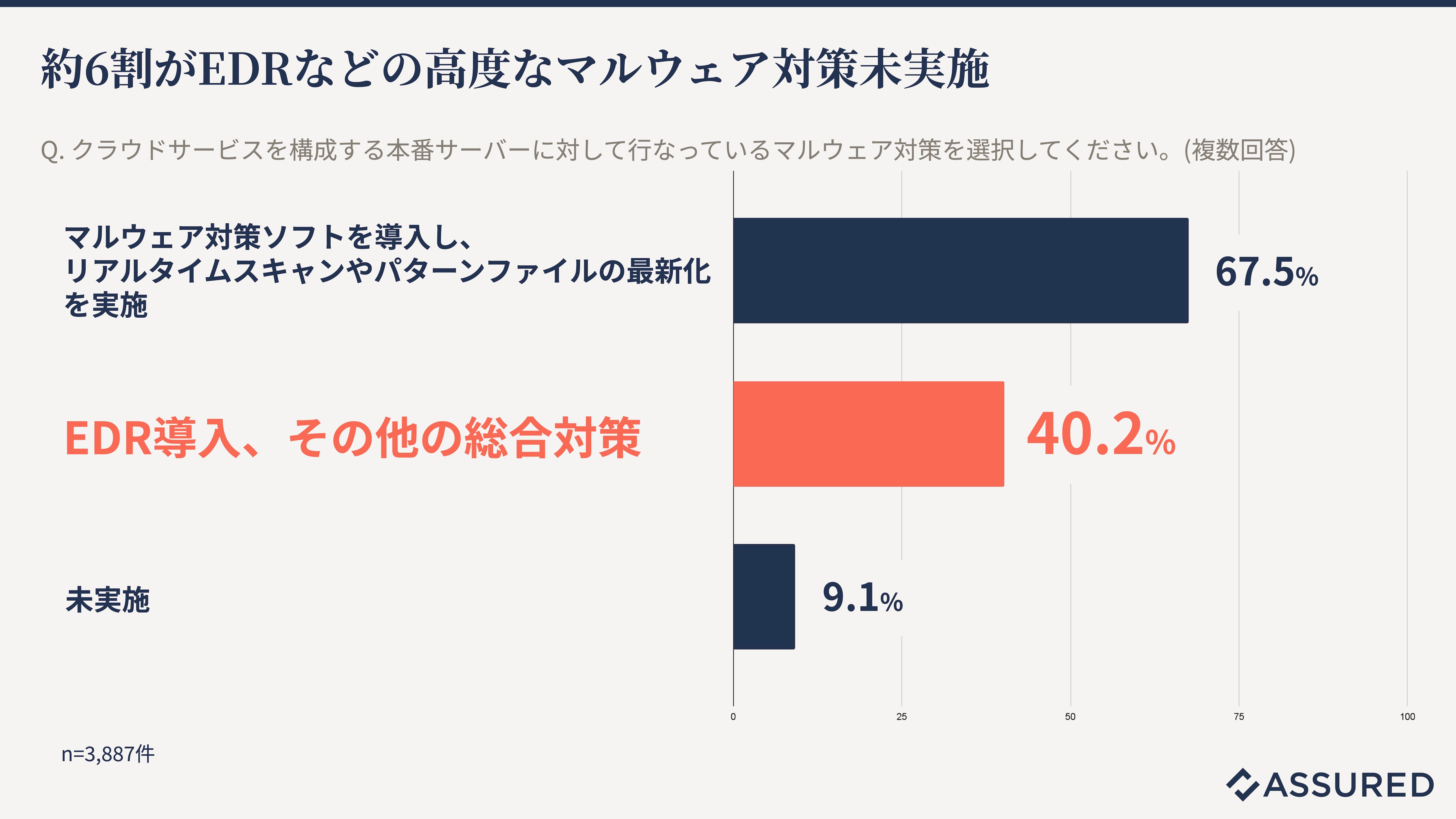

EDRなどの高度なマルウェア対策は約6割は未実施

侵入後のランサムウェアの活動を検知、阻止するマルウェア対策も重要な防御線です。クラウドサービスを構成する本番サーバーに対するマルウェア対策の実施状況は以下の通りです。

対策を講じている企業の多くが、従来の「マルウェア対策ソフト(パターンマッチング型)」(67.5%)に依存している傾向が見られます。しかし、昨今、こうした検出を逃れるLOTL(Living Off The Land)攻撃が流行してきており、侵入後の不審な挙動を検知・対処するEDRなどの導入が不可欠ですが、その実施率は40.2%にとどまっており、検出力が攻撃者に一歩遅れている状況がうかがえます。

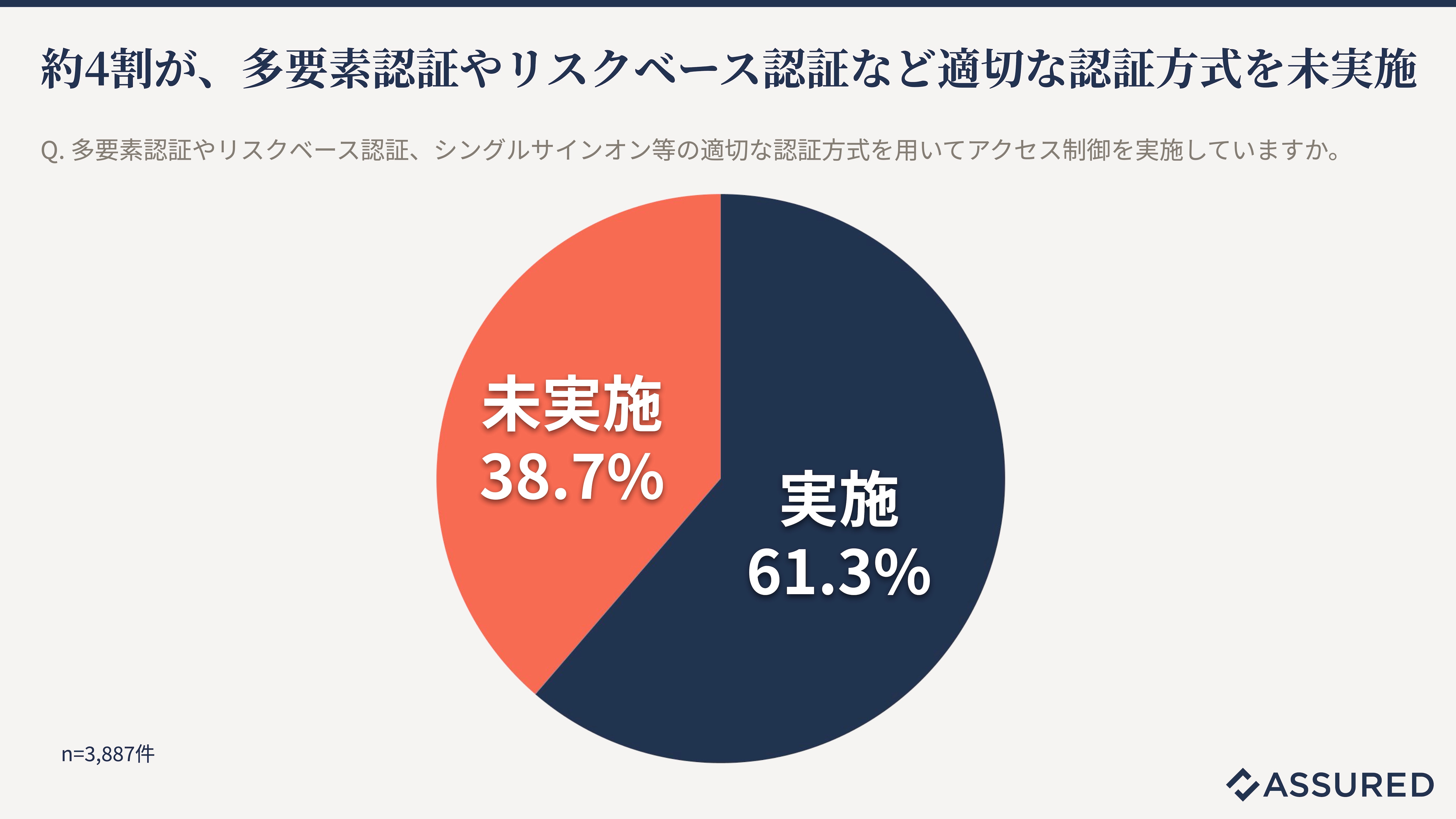

約4割が、多要素認証(MFA)やリスクベース認証といった適切な認証方式を未実施

ランサムウェアの初期侵入経路として主に挙げられるのは、VPN機器やリモートデスクトップ(RDP)の脆弱性、そして、従業員アカウントのID/パスワードの窃取です。これを防ぐための適切な認証方式の実施状況は以下の通りです。

また、アプリケーション、サーバー、ネットワーク等で権限の分離やアクセス制限といった従来からの管理をとることがマルウェアの拡大防止に有効です。

ランサムウェアの感染に備えた「検知能力」と「復旧能力」

予防対策を講じていたとしても、残念ながらランサムウェア攻撃を100%防ぐことは不可能であり、「いかに早く、確実に復旧できるか」という観点が重要となります。利用企業は、クラウド事業者の以下の点を詳細に確認する必要があります。

- 早期検知能力: 侵害の拡大を防ぐために、不正アクセスやパケット監視だけでなく、サイバー攻撃の兆候監視や、最も機密性の高い管理画面等へのアクセスの監視を徹底し、攻撃を早期に発見・隔離できる体制か。

- バックアップ体制: バックアップデータが、ネットワークから隔離され、ランサムウェアに影響されない設計(論理的な分離、オフラインまたは不変(イミュータブル)・ストレージ)になっているか。また、物理的に離れた場所に保管されているか。

- リストアテストの実施状況: バックアップデータが本当に機能するかを確認するリストアテスト(復旧訓練)を、定期的かつ実態に即して実施しているか。

- リカバリ計画と実機訓練: 大規模障害発生時に、サービスをどの程度の時間で、どの時点のデータまで戻せるのかという具体的な目標(RTO/RPO)を定め、その実現性を保証するためのリカバリ計画を策定し、定期的な実機訓練を実施しているか。

「検知能力」「復旧能力」の状況

以下のデータは、クラウドサービス事業者の感染に備えた検知対応及び復旧能力の状況です。特に「発見の遅れ」と「復旧の失敗」について多くの企業が決定的な弱点を抱えていることを示しています。

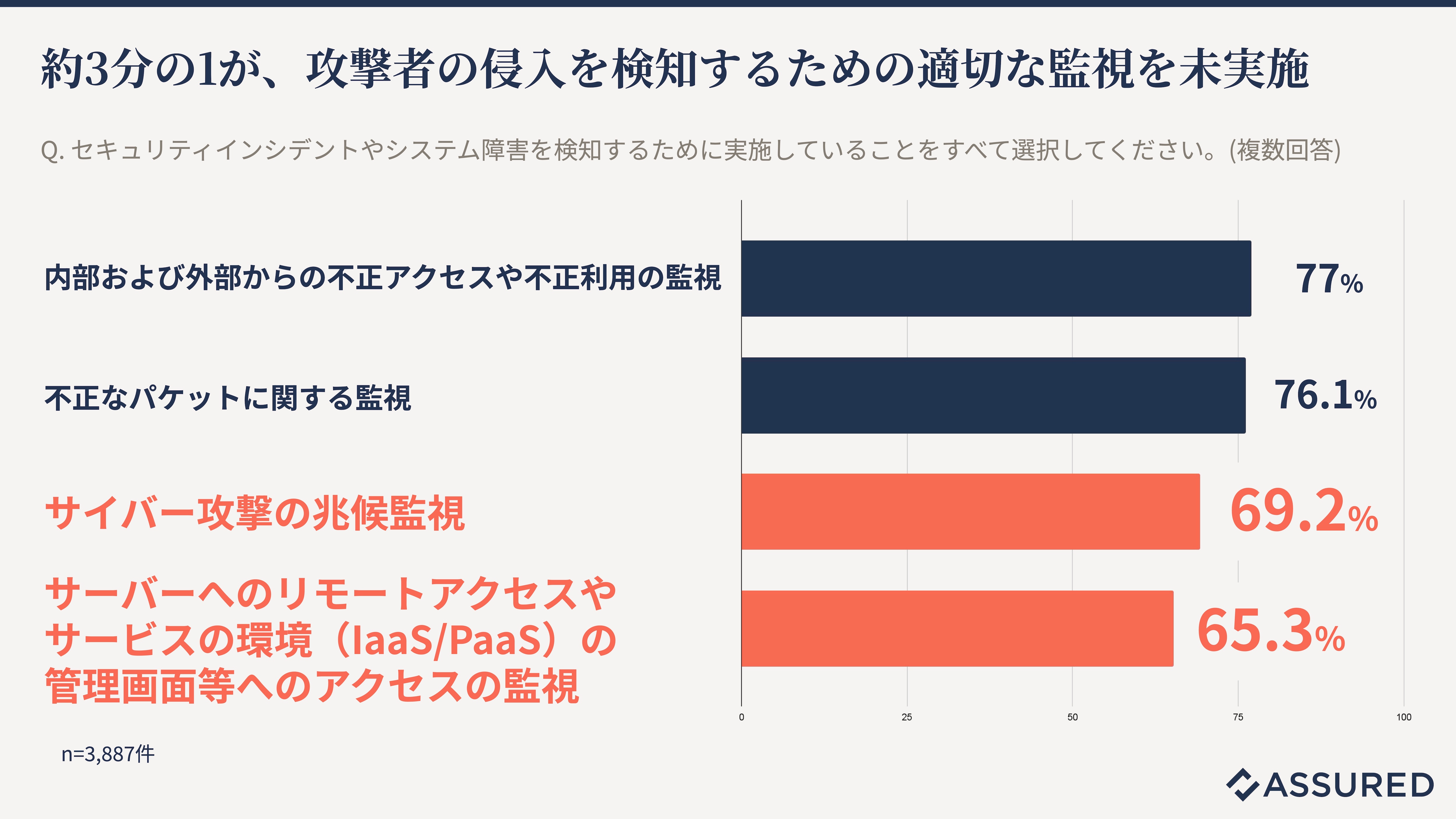

攻撃者の侵入を検知するため、適切な監視を実施できているのは約7割

攻撃が進行していることを速やかに把握できなければ、被害は拡大し続けます。ランサムウェア攻撃は、多くの場合、侵入からデータ暗号化、持ち出しまでには時間を要するため、この「潜伏期間」での検知が極めて重要です。

不正アクセスやパケット監視は7割を超えていますが、より高度な防御・検知を担うべき項目に課題が見えます。

- 「兆候」監視の遅れ(69.2%): 攻撃の成功を待たずに、予兆(例:不審なファイル操作、ネットワーク接続)を捉える「兆候監視」の実施率が7割を切っています。先ほどのEDRなどの高度な検知策の実施率(40.2%)と相まって、侵入後の早期検知能力に大きな不安が残ります。

- 管理画面の監視不足(65.3%): クラウドサービスにとって最も機密性の高いIaaS/PaaSの管理画面へのアクセスを監視している企業が65.3%にとどまっています。攻撃者は権限昇格やクルデンシャルの窃取後、管理画面からバックアップの無効化やシステムの変更を行うケースが発生しています。

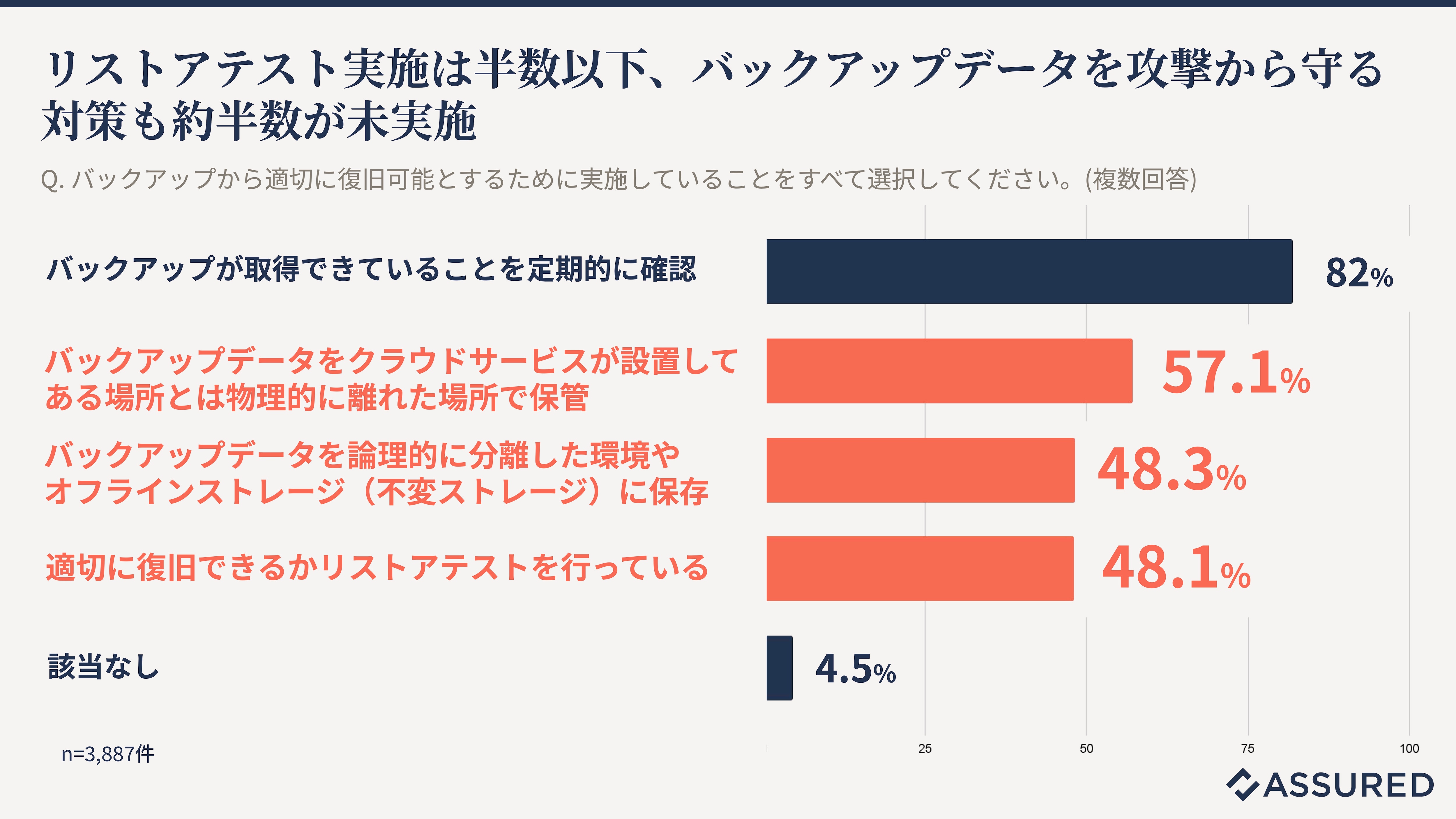

バックアップ対策でリストアテスト実施は半数以下、バックアップデータを攻撃からを守るための対策実施も半数程度

大規模なランサムウェア感染の結果、長期にわたりシステムが利用不可能になるケースが発生しています。そうした状況ではRPO(目標復旧時点)が過去となりすぎてバックアップデータ自体の価値が下がることも考えられますが、クラウドサービスの利用企業にとって預託データのバックアップとその完全性は引き続き重要です。

しかしながら、そのバックアップ自体が攻撃を受けて無力化される可能性もあります。そうしたリスクを低減し、復旧可能とするための対策状況は以下の通りです。

「バックアップを定期的に確認している」(82.0%)という数字は高いものの、ランサムウェアに特化した真に実効性のある対策の実施率が極めて低いことが判明しました。

- 有効なバックアップの不足: ランサムウェアは、ネットワークに接続されたバックアップも狙います。攻撃からデータを守るためには「オフラインまたは不変(イミュータブル)」なストレージでの保管(48.3%)や、物理的な分離保管(57.1%)が半数程度に留まっているのは由々しき事態です。これは、攻撃者がネットワーク経由でバックアップデータに到達した場合、バックアップごと破壊され、復旧手段を失うリスクが高いことを意味します。

- 復旧に失敗するリスク: リストアテスト(復旧訓練)を適切に行っている企業は48.1%と半数以下です。ランサムウェアが感染から想定時間内にシステムを立ち上げ直せるかどうかの判断には、リストアテストの検証が不可欠です。利用企業としても利用前提としているSLA, SLOが維持できるのかどうか、という視点から確認することが重要です。

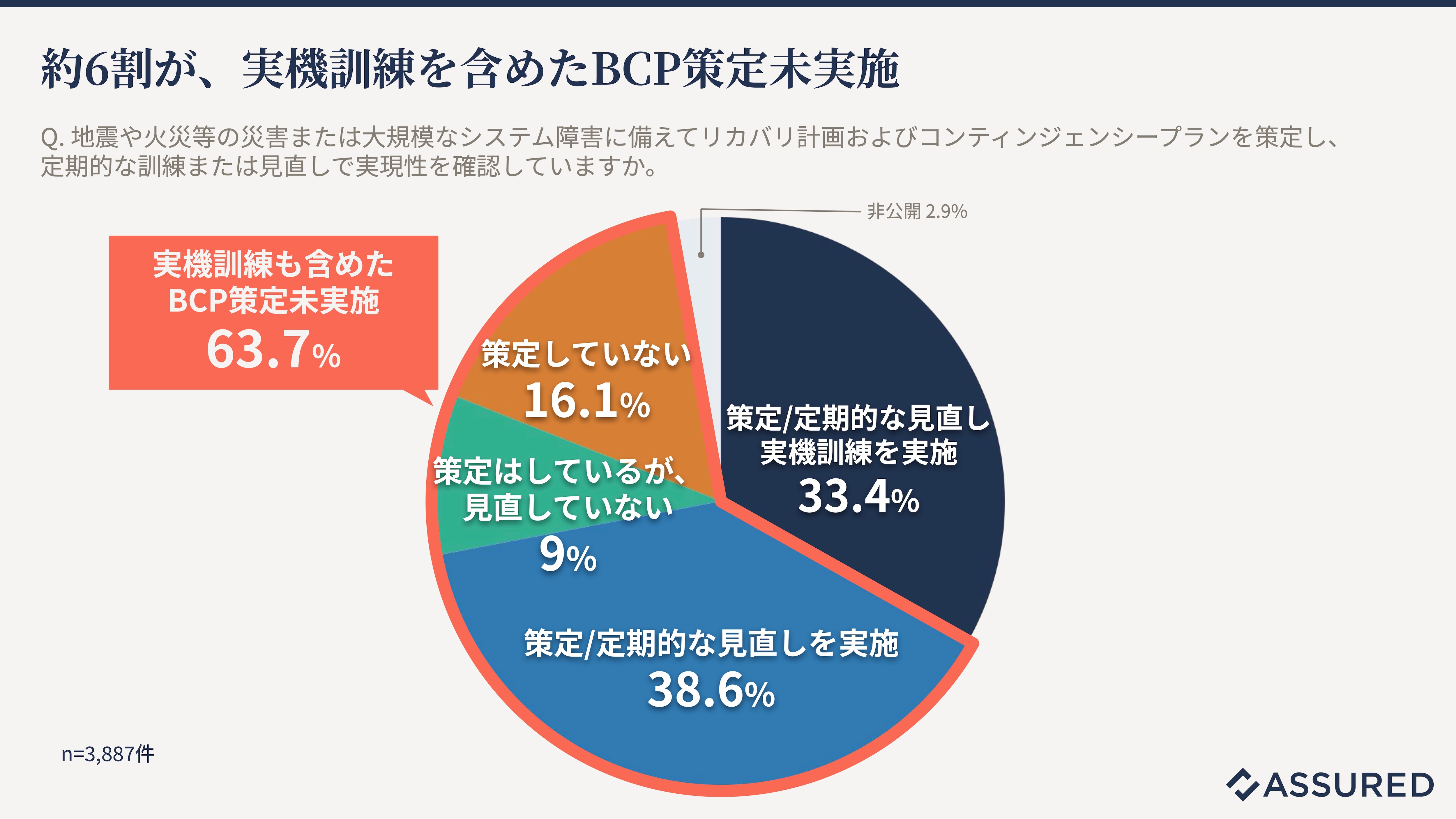

実機訓練を含めたBCPの策定は3割強

バックアップの準備とともに、インシデント発生時の行動計画(リカバリ計画/コンティンジェンシープラン)と、それを実行する訓練がクラウドサービスの可用性に直結します。

リカバリ計画を策定している企業は多いものの、最も重要な「実機訓練」まで行っているのはわずか3割強(33.4%)で、計画の実効性が検証されていないケースが多くみられます。 ランサム感染時に、リカバリ計画を初めて実行し計画通り完了させることは不可能です。クラウド事業者において計画の策定だけではなく定期的な実機訓練と見直しを通じて、計画の実現性を保証することは当然ながら重要ですが、利用企業においてもこうした点を重視していることをクラウドサービス事業者に伝えていく必要があります。

※ 出典:IPA「情報セキュリティ10大脅威 」

まとめ:クラウド事業者のレジリエンスと利用者の目線

以上の結果は、多くのクラウドサービスがランサムウェア対策におけるレジリエンスが十分とは言えない現状を示唆しています。特に、多要素認証の設定や有効なバックアップ対策といった基本的な対応はもちろんのこと、

- 設定診断やペネトレーションテスト

- EDR等の侵入後の不審な挙動を検知や対処する技術の導入

- 検知能力の強化、バックアップと実効性のあるリカバリ訓練

はもはや「あれば望ましい対策」ではなく、クラウドサービス事業の継続のための必須要件です。クラウドサービスを利用する企業は、事業者の選定において、これらの「予防対策」や「検知能力」及び「復旧能力」がどれだけ確保、維持されているかを契約時に確認し、継続的に評価することが必要です。

【調査概要】

・調査件数:3,887件

・調査日:2025年10月16日

・調査対象:Assuredのセキュリティ調査に回答済みのクラウドサービス事業者

※小数点第二位を四捨五入しているため、合計が100%にならない場合があります。