【2024年上半期セキュリティレポート Vol.2】SaaS事業者のセキュリティ未対策項目 TOP10

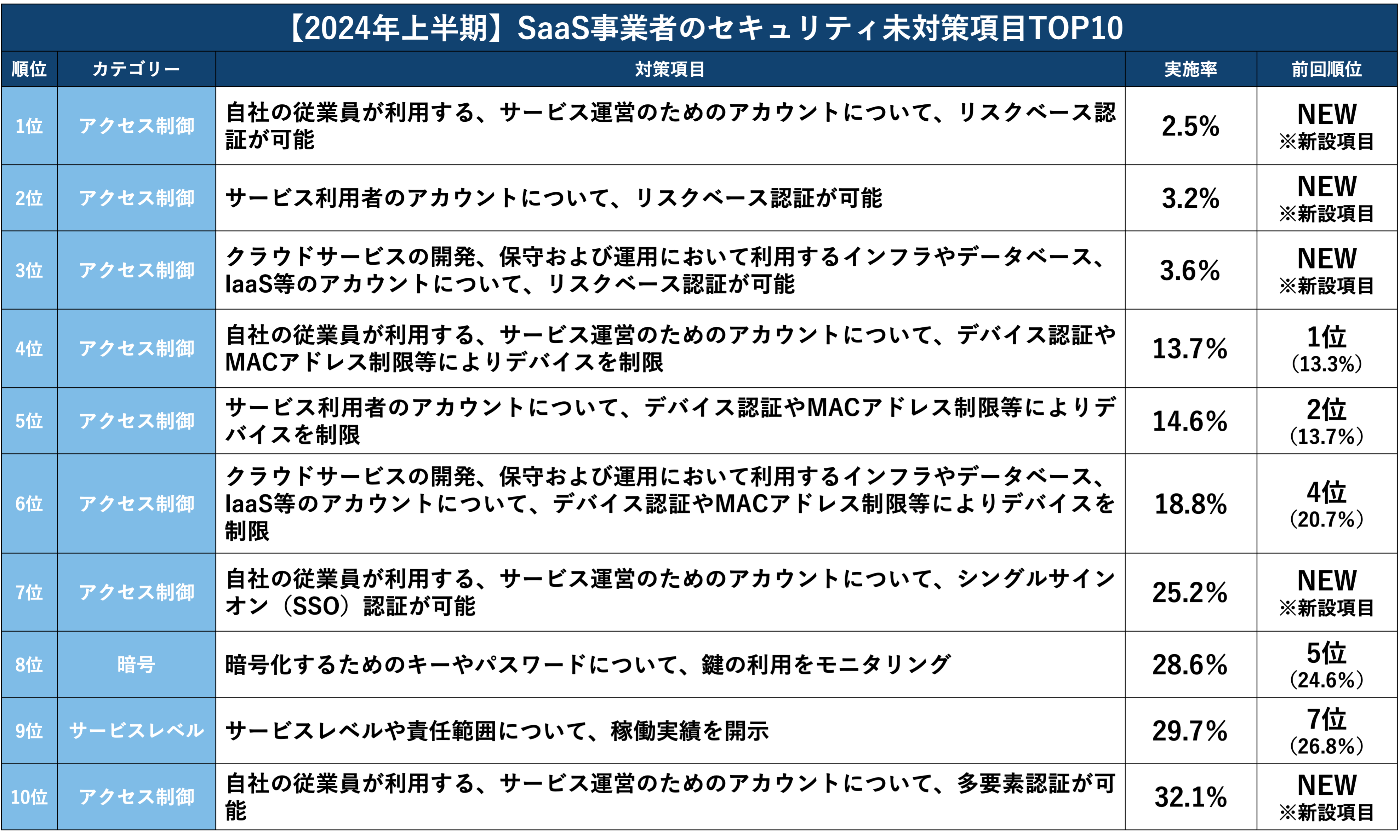

2024年上半期におけるクラウドサービス(SaaS等)事業者のセキュリティ対策について、実施率が低い項目TOP10をまとめ発表いたします。

※本調査を引用される際には、「Assured調べ」と必ずご記載ください。

調査背景

Assuredは、SaaS/ASPなどのクラウドサービスのセキュリティ対策状況を第三者評価するプラットフォームです。専門知識を有するセキュリティ評価チームが、ISO/IEC 27001・27017、NIST SP800-53、総務省・経済産業省のガイドライン、金融業界別ガイドライン等、国内外の主要なガイドラインやフレームワークに基づいた約120項目からなるAssured独自の調査フォーマットを用いて、クラウドサービスのセキュリティ対策状況を調査し、その評価結果をデータベースに集約することで、高精度なセキュリティ評価を支援しています。

この度、Assuredが2024年1月1日〜6月7日に実施したセキュリティ調査に対するクラウドサービス事業者の回答結果から、実施率が低い対策上位10項目をまとめ、2024年上半期におけるクラウドサービスのセキュリティ対策状況を発表します。

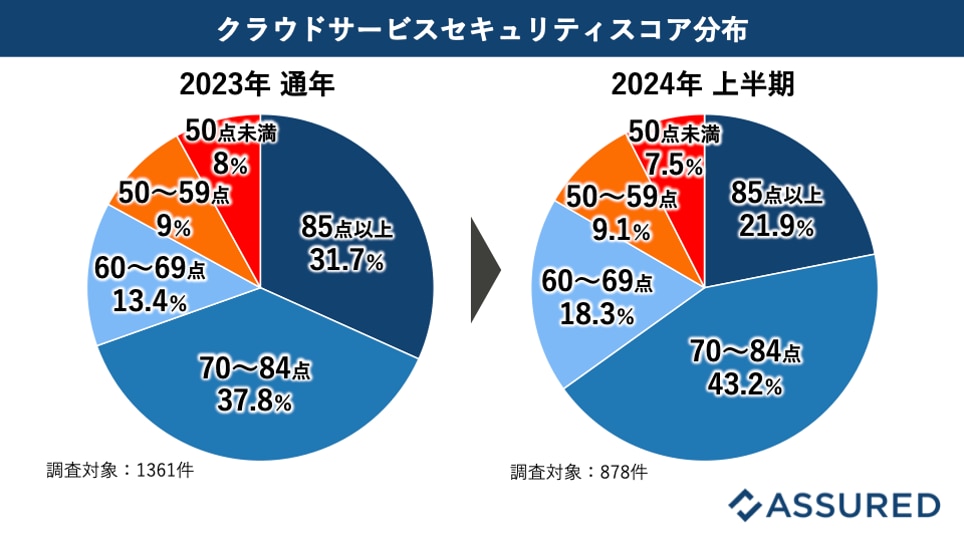

全体傾向:2024年上半期のクラウドサービスセキュリティスコア分布

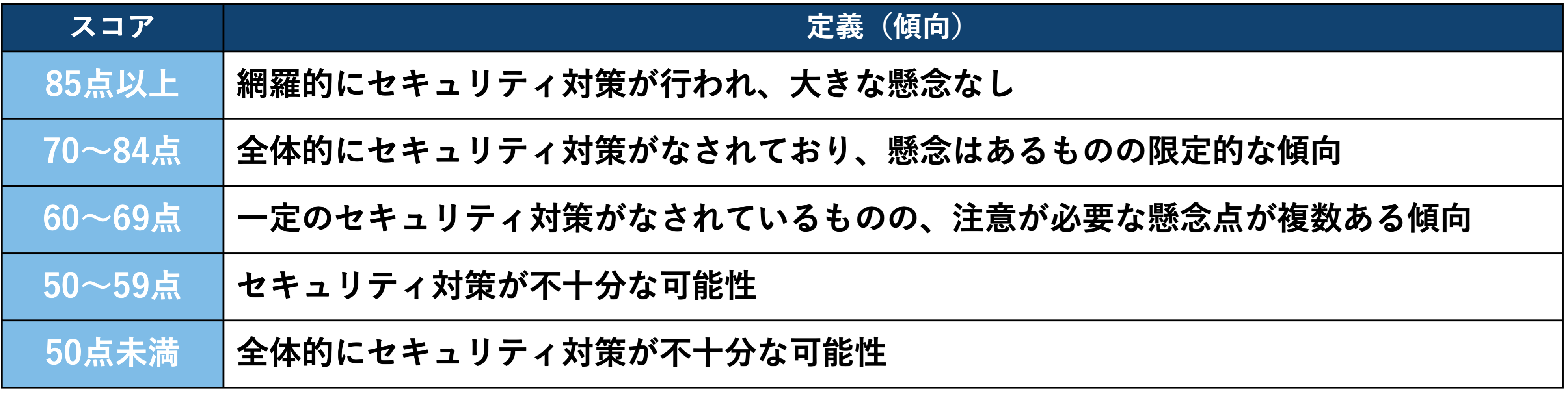

2024年上半期にAssuredが調査したクラウドサービスのセキュリティ対策状況の全体傾向として、セキュリティスコアが85点以上の割合が31.7%から21.9%に低下しました。また、標準的なセキュリティ対策ができていると言える70点を下回る割合が、30.4%から34.9%に増加しています。

Assuredでは、年3回程度評価項目の改訂(高度化)を行っており、項目改訂によってスコアが低下していることが想定されます。サイバー攻撃は常に高度化しているため、セキュリティトレンドに応じた継続的なセキュリティ対策の向上が望まれます。

Assuredセキュリティ評価責任者 早崎 敏寛による各項目の解説

1位/2位/3位:「アクセス制御」リスクベース認証

アカウント認証について、リスクベース認証の実施率が低い結果となりました。

リスクベース認証は普段と異なる環境からのアクセス等、不審なふるまいを検知した場合に、追加の認証情報を提供するように要求する認証方法です。多要素認証と合わせてリスクベース認証を行うことで、より強固なセキュリティ対策となります。

4位/5位/6位:「アクセス制御」デバイス認証やMACアドレス制限等によりデバイスを制限

2023年に引き続きアカウント認証において、デバイス認証やMACアドレス制限の実施率が低い結果となりました。クラウドサービスの用途にもよりますが、アカウント認証においては、多要素認証が最も重要な対策です。そのため、本対策が実施されていない場合でも、多要素認証が実施されていれば問題ないケースが多いと考えられます。

7位:「アクセス制御」シングルサインオン(SSO)認証

クラウドサービス事業者の従業員が利用する、サービス運営のためのアカウント認証について、シングルサインオン(SSO)の実施率は25.2%と、4分の3のクラウドサービスで実施できていませんでした。これは、「サービス利用者のアカウント認証」や「クラウドサービスの開発、保守および運用において利用するインフラやデータベース、IaaS等のアカウント認証」におけるシングルサインオン(SSO)の実施率より低い結果です。

事業者の従業員が利用する、サービス運営のための機能や管理画面は、事業者の従業員のみが利用する前提のため、従来の境界型防御の考えから認証機能が弱い傾向にあります。境界型防御だけでは、内部に侵入した攻撃者や内部不正に対して脆弱なため、ゼロトラストの考えに基づいたセキュリティ対策を講じることが重要です。

8位:「暗号化」鍵の利用をモニタリング

クラウドサービス事業者のうち半数の50.6%は鍵管理システムを利用していますが、2023年に引き続き、利用のモニタリングまでできているのは3割に満たない結果となりました。鍵管理システムを利用することで、鍵の利用履歴が記録されますが、利用状況をモニタリングしないと不適切な利用に気づくことができないためモニタリングは重要です。

9位:「サービスレベル」稼働実績を開示

クラウドサービス事業者のうち半数の54.3%は稼働目標を定めていましたが、稼働実績を開示しているのは29.7%にとどまる結果となりました。SaaSはパブリッククラウド上に構築されることが多く、パブリッククラウドの稼働実績に左右されたり、低料金や可用性が高く求められないクラウドサービスの場合は冗長化構成にしないなど、稼働実績が必ずしも高くないケースがあると想定されます。その場合、開示した稼働実績によって利用者に不安をあたえることを懸念して、稼働実績を開示しないことが考えられます。

10位:「アクセス制御」多要素認証

クラウドサービス事業者の従業員が利用する、サービス運営のためのアカウント認証について、多要素認証の実施率は32.1%にとどまりました。これは、「サービス利用者のアカウント認証」や「クラウドサービスの開発、保守および運用において利用するインフラやデータベース、IaaS等のアカウント認証」における多要素認証の実施率より低い結果です。

利用するクラウドサービスのセキュリティ評価として、サービス利用者のアカウント認証の確認は多くの企業で実施されていますが、事業者側の従業員のアカウント認証が脆弱な場合も、サイバー攻撃や内部不正によってクラウドサービス事業者から情報が漏えいしたり、サービス停止に至るリスクがあるため、評価するうえで重要な観点となります。そのため、事業者側のアカウント認証についても、多要素認証等の強固な認証が実施されていることを確認することを推奨します。

【調査概要】

・調査件数:878件

・調査日:2024年6月7日

・調査対象:Assuredのセキュリティ調査に回答済みのクラウドサービス事業者

※小数点第二位を四捨五入しているため、合計が100%にならない場合があります。

※本調査を引用される際には、「Assured調べ」と必ずご記載ください。

解説・考察

2023年のセキュリティ未対策項目 TOP10に入っていた「脆弱性診断の実施」や「バックアップデータを論理的に分離した環境やオフラインストレージ、不変ストレージに保存」、「預託データの暗号化に関して、脆弱性のあるプロトコルやアルゴリズムの使用を禁止」といったセキュリティ対策の実施率が向上しました。

アクセス制御のアカウント認証に関する項目がTOP10のほとんどを占めることになりました。

IPAが公開した「情報セキュリティ10大脅威 2024」(※)の1位にランサムウェアによる被害が挙げられていますが、クラウドサービス事業者がランサムウェアに感染する事例が発生しています。ランサムウェアに感染すると、クラウドサービスに預託しているデータの漏えいや利用しているサービスが停止するといった事態となり、利用企業側の業務への影響が懸念されます。

昨今、データセンターのネットワークに侵入され、データセンター内のサーバーが広範囲にわたって被害を受けるケースが散見されます。被害を最小限に食い止めるためにも、クラウドサービス事業者が利用するアカウント認証の高度化が求められます。

また、重要な情報を預託している場合や高可用性が求められるクラウドサービスについては、クラウドサービス事業者側の従業員が利用するサービスにおけるアカウント認証の状況についてもセキュリティ評価を実施することを推奨します。今後もAssuredは、クラウドサービス利用時のセキュリティ脅威から身を守り、安心・安全なクラウド活用、そして社会全体のDX推進を支えていくビジネスインフラとしてサービス向上に努めてまいります。

※ 出典:IPA「情報セキュリティ10大脅威 2024」(https://www.ipa.go.jp/security/10threats/10threats2024.html)