不安なくSaaSを利用するためのリスク評価手法と最適解とは

目次[非表示]

SaaS利用が企業でも一般化

企業のクラウド利用、およびクラウド移行が進んでいます。その背景には、複数の理由が挙げられます。例えば、経済産業省が2018年に公開した「DXレポート」があります。これに掲載されていた「2025年の崖」では、SAPのサポート終了や長く保守・運用を支えたスタッフの定年などが2025年に重なることを、DXを推進する理由としていました。

システムの観点では、これまでSAPをベースにカスタマイズを重ねたシステムは、過去の担当者しかメンテナンスできない“属人化”が進んでしまっています。そこで、システムを刷新して部署横断でデータを活用できるようにすることを挙げています。DXでは、データを活用してビジネスを変革することなので、目的に合わせてスケールできるクラウドが効果的です。

新型コロナウイルスのパンデミックに対応するためのリモートワークにおいても、クラウドが活躍しました。こちらはアプリが中心ですが、メールやスケジューラーをはじめ、オフィスソフト、さらにはテレビ会議システムまでがSaaSで提供されているため、リモートワーク環境でもオフィス環境と同様に業務アプリを使用することができました。

日本政府も、2018年に「クラウド・バイ・デフォルト原則」を発表しています。これは、システムの導入や入れ替えをする際には、クラウドサービスを第一候補として検討するというものです。政府や自治体、関連機関などを対象としていますが、この考え方は企業にも広がっています。

SaaS利用に潜むリスクと企業への影響

クラウドサービス、特にSaaSはすべてを任せることができて安心というイメージがあります。しかし、クラウドサービス側もサイバー攻撃の標的になっていますし、サービス側の人的ミスによってインシデントが発生することもあります。決済サービスや重要な情報を扱うサービスを利用する際には、特にそのリスクを認識する必要があります。具体的なインシデントの事例を紹介します。

インシデント事例1:金融決済サービス

さまざまなオンライン決済サービスを提供する株式会社メタップスペイメントでは、クレジットカード会社から不正利用の懸念があると連絡があり、第三者機関によるフォレンジック調査を含め対応を行った結果、情報漏えいの可能性があることが判明しました。サイバー攻撃者は、同社の決済データセンターサーバーにあるアプリケーションの脆弱性を悪用し、不正アクセスを行っていました。

攻撃者は、最終的に決済情報等が格納されているデータベースにアクセスし、氏名、郵便番号、住所、電話番号、メールアドレスなどの個人情報や、カード番号、有効期限、セキュリティコードを含むクレジットカード情報(いずれも決済内容により異なる)が漏えいしました。漏えいしたクレジットカード情報の件数は特定できなかったため、最大件数の約46万件としています。

出典: https://www.metaps-payment.com/company/20220228.html

インシデント事例2:自治体向けクラウドサービス

総務省では、情報システムを自庁舎で管理・運用するのではなく、セキュリティレベルの高い外部のデータセンターにおいて、複数の自治体が共同で管理・運用し、ネットワーク経由で利用することができるようにする取り組み「自治体クラウド」を推進しています。

これにあたる自治体向けにクラウドサービスを提供しているSBテクノロジー株式会社では、クラウドサービス内にあるメール中継システムのメンテナンス時に設定ミスがあり、メールの不正中継が可能になっていました。これにより、メール中継システムが迷惑メールの踏み台として悪用されてしまいました。その件数は約91万件に及びました。

出典: https://www.softbanktech.co.jp/news/topics/info/2022/019/

インシデント事例3:ID管理サービス

クラウド型ID管理・統合認証サービスをグローバルに提供する米Okta社において、不正アクセスの試みが確認されました。このアカウントは、サードパーティーの顧客サポートエンジニアのもので、すぐに調査が行われ、封じ込められたといいます。その約2カ月後、同社の社内チケット(実施すべき作業や課題)と、同社の社内チャットと思われるメッセージングアプリのスクリーンショットが投稿されました。

投稿は、ハッカー集団「LAPSUS$」を名乗っており、自身のTelegramチャンネル(匿名の配信サービス)に投稿したものでした。同社では、2カ月前の不正アクセス試行に関係があると考え、調査を行いましたが、悪質な活動が続いている痕跡はなかったと結論付けています。ID情報が漏えいしてしまうと、第三者が本人になりすましてログインできてしまうので、非常にリスクの高い状態になってしまいます。

出典:https://www.okta.com/blog/2022/04/okta-concludes-its-investigation-into-the-january-2022-compromise/

個人情報を取り巻く状況は、年々厳しくなっています。いわゆる個人情報保護法も定期的に改正されており、最新のものでは情報漏えいの報告義務化や罰金の増額など厳罰化が目立ちます。また、情報漏えい事故を引き起こしてしまうと、企業のブランドにも大きな影響を受けてしまいます。

SaaS利用におけるリスク管理の重要性

クラウドサービスは“すべてお任せで安心”ではありません。企業で利用する場合には、クラウドサービスの利用を判断するためのリスク評価・管理の仕組みを構築する必要があるのです。また、リスク評価・管理は利用を判断するときだけでなく、定期的に実施することが重要です。

なぜなら、クラウドサービスは利用者の利便性向上や、サービス提供の効率化などを目的に、常に改良が加えられています。新しい技術もすぐに採用される傾向があるため、システムやサービス内容も変わっていきます。一つは、この変化を定期的に把握する必要があるためです。

もう一つは、インシデント事例にあったように、クラウドサービスが使用しているアプリケーションの脆弱性を悪用されるケースが多いためです。脆弱性が確認されると、修正パッチやアップデータを適用する必要があります。クラウドサービス側の都合で適用が遅れると、脆弱性を悪用されるリスクが高まります。

リスク評価・管理を怠ると、前述のようなインシデントにつながる可能性があります。特に個人情報が漏えいしてしまった場合には、個人情報保護法により報告、公表が義務付けられています。たとえ自社のシステムが原因でなくても、利用者には自社が情報漏えいを引き起こしたと捉えられてしまう可能性もあるため、ブランド維持のためにもリスク評価・管理を行うべきでしょう。

では、クラウドサービスのリスク評価・管理はどのようにすればいいのでしょうか。現在は、クラウドサービス事業者に確認事項を送付して記入・回答してもらう手法が一般的です。具体的には、自社のセキュリティ部門などが「セキュリティリスク調査フォーマット」をExcelなどで作成し、利用部門を介してクラウドサービス事業者に送付します。

調査フォーマットの参考になるガイドライン

調査フォーマットをクラウドサービス事業者に記入・回答してもらい、回収します。その内容に基づいて評価を行い、その結果により可否判断を行います。回答内容が不十分な場合には、再度実施します。そして判断の結果「可」となったら、利用条件をすり合わせていきます。利用開始以降は、1~2年に一回、棚卸と定期検査を実施します。

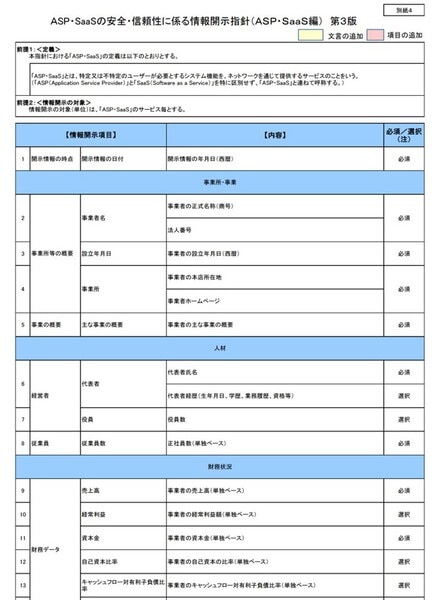

調査フォーマットの作成には、複数のガイドラインを参考にします。例えば、総務省では「ASP・SaaSの安全・信頼性に係る情報開示指針(ASP・SaaS編)第3版」を公開しています。このガイドラインは、安全安心なクラウドサービスの利用・提供に資することを目的として、利用者・事業者双方において共通的に認識しておくべき事項及び具体的な対策について整理し、取りまとめたものです。

こうしたガイドラインは経済産業省からも提供されています。また、一般財団法人 日本情報経済社会推進協会(JIPDEC)が「クラウドサービスに関連する国内外の制度・ガイドラインの紹介」を公開するなど、政府の外郭団体も多くのガイドラインを公開しています。

公益財団法人金融情報システムセンター(FISC)が「FISC安全対策基準」を公開するなど、業界別のガイドラインも存在します。海外においても複数のガイドラインがありますが、その多くはISOと互換性があります。こうしたガイドラインや認証基準などを参考に、その要点を質問に置き換えて調査フォーマットを作成するわけです。

また日本政府は、政府および関係機関がクラウドサービスを利用する際の安全性評価として一定の基準や要求事項を設け、それを満たすサービスを登録していく「ISMAP:Information system Security Management and Assessment Program(政府情報システムのためのセキュリティ評価制度)」を開始しています。

これは米国の「FedRAMP:Federal Risk and Authorization Management Program(米国政府におけるクラウドセキュリティ認証制度)」の日本版といえます。こうした制度に登録されているクラウドサービスを選ぶという方法もありますが、自社ならではの使い方もあるため、評価は必要になるのです。

出典:「ASP・SaaSの安全・信頼性に係る情報開示指針(ASP・SaaS編)第3版」より抜粋https://www.soumu.go.jp/main_content/000843320.pdf

SaaS利用におけるリスク対策の課題

クラウドサービスの評価には、ガイドラインを参考に調査フォーマットを作成し、クラウドサービス事業者に送付し、回収しているのが現状です。そして、それを担当するのはセキュリティ人材やIT人材です。限られた人材が非効率な業務プロセスを回している状態にあるわけです。しかも、企業が利用するクラウドサービスの数は増加の一途をたどっています。

具体的な課題を見ていきましょう。まず、高い網羅性で情報を収集し、適切にリスク評価をすることが困難になっています。これは、複数のガイドラインが存在することや、法令改定などの変化に追いつけないことが原因です。また、企業の利用サービスが増えていることで対応コストが肥大化しています。評価は一度だけでなく、定期的な再評価が必要になるためです。

リスク調査に時間がかかり、サービスの利用が遅れてしまうことも深刻な課題です。事業者側からの回答が不十分であったり、意図しないものであったり、そもそも回答がもらえないケースもあります。さらに、回答がもらえたとしても、導入後の管理が不十分で情報が散在してしまうことも課題です。クラウドサービスは機能追加や仕様変更が煩雑であるため、利用用途や利用範囲も変化しやすいことも一因です。

このように、調査フォーマットをクラウドサービス事業者に送付し回答を求める方式は、作業負荷が高いわりに効率が悪く、いつ利用を開始できるかわからない状況に陥りがちです。また、精度の高いリスク評価ができない、年々業務不負荷がかかる、定期的なチェックができないなど、多くの課題を抱えています。

クラウドサービス評価における課題を解決するソリューション

こうしたクラウドサービス利用におけるリスク評価の課題を解決するには、いくつかの方法があります。例えば、「認証類の確認」「外部委託」「CASBの導入」「自動評価サービス」などが挙げられます。それぞれに強みがある一方で、課題もあります。具体的に見ていきましょう。

認証類の確認

ISMAPやSOC2などの登録制度・認証の情報を活用することで、セキュリティ評価の効率化が可能です。また、エビデンス付きで監査がなされているので、情報の正確性が高いことも特徴です。一方で、読み解くためには一定程度の専門性と手間を要するほか、取得しているクラウド事業者は限定的という課題もあります。一般的に、外部委託サービスで評価の基準のひとつとして採用されています。

外部委託

外部のコンサルティング会社やSIerなどを活用することで、業務のアウトソーシングが可能になります。また、自社の基準に沿ったセキュリティ評価や、評価後の細やかな対応まで期待できます。一方で、コストが高いため利用するクラウドの数が増加した際にスケールをさせにくい課題があります。一例として、セコムトラストシステムズの「クラウドセキュリティ評価サービス」、富士通の「クラウドセキュリティ評価・監査サービス」などがあります。

CASB

CASBにはクラウドサービスのセキュリティ評価データベース機能が内在しており、シャドーITの可視化から評価・制御まで一気通貫してセキュリティ対策が可能です。一方で、国産サービスの掲載が少なく、評価の正確性や最新性が不明瞭であるという課題があります。一例として、Netskope社の「Netskope」、Oracle社の「Oracle Cloud Access Security Broker」などがあります。

自動評価サービス

ほぼ全てのクラウドサービスについて、情報を取得することが可能ですが、一方でセキュリティ評価の深度が浅くなることと、ドメインの指定を誤ると正しい情報が採れない場合もあります。一例として、Panorays社の「Panorays」などがあります。

セキュリティ評価プラットフォーム「Assured」

アシュアードが提供するセキュリティ評価プラットフォーム「Assured」もクラウドサービスのセキュリティ評価を支援するサービスです。Assuredは、SaaSやASPなどオープンなネットワーク(インターネット)で接続され提供されるサービスを対象に、独自かつ最新の調査結果をデータベースに蓄積し、評価・レポート化を提供します。

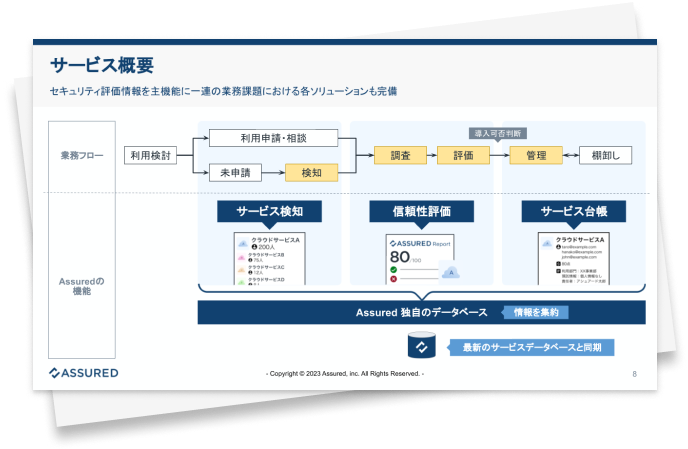

企業のクラウドサービス利用における業務フローは、「利用検討」から「利用申請・相談」(あるいは未申請で利用しているサービスの検知)を受け、「調査」、「評価」して導入可否を判断し、利用開始後は「管理」そして定期的な「棚卸し」を実施していくことが一般的です。

Assuredは、「社内で利用しているクラウドサービスの検知」、調査、評価に活用できる「信頼性評価」、管理に有効な「サービス台帳」といった機能を提供します。Assuredを利用することで、業務フローの多くをアウトソースでき、業務負荷を軽減できます。

<主なポイント>

・国内・海外のサービスを網羅し、新規・定期調査が簡単操作で完結

・第三者がセキュリティ評価を行うことで中立性の高い情報が手に入る

・速やかに情報の取得が可能で、サービス導入までの期間を短縮

・属人性を排し、自社のセキュリティ評価業務を最小化することができる

こうしたメリットから、AssuredはDXを推進する大手企業や自治体を中心に活用されています。

今後も様々なSaaSサービスが登場すると考えられます。その中には、リスクを内包したサービスが存在するかも知れません。また、現在は安全なサービスであっても、将来も安全であるとは限りません。クラウドサービスの利用には、最新の評価を確認することが重要です。Assuredは、そうしたニーズに応えるとともに業務負荷も削減します。ぜひご検討ください。