大手企業における年末年始のセキュリティ被害・対策実態

セキュリティの信用評価プラットフォーム「Assured」は、従業員数1,000名以上の大手企業に所属する情報システム・セキュリティ部門の方500名を対象に年末年始休暇期間のセキュリティ対策実態を調査しました。

その結果、過去3年間で55.4%の企業が年末年始にセキュリティインシデントを経験しており、約7割が休暇中の自社のセキュリティ体制に不安を感じていることが明らかになりました。年末を控えた今、企業は長期休暇特有のリスクを適切に把握し、対処していくことが求められています。

※本調査を引用される際には、「Assured調べ」と必ずご記載ください。

【結果サマリー】

調査背景

年末年始の長期休暇期間は、監視体制の手薄さや初動対応の遅れを狙ったサイバー攻撃が集中します。過去には主要インフラや金融機関への大規模DDoS攻撃、ランサムウェアによる業務停止など、重大インシデントが国内外で繰り返し発生しています。

特に休暇中は取引先との連携も困難になるため、サプライチェーン全体のリスク管理が重要です。そこでAssuredは、従業員数1,000名以上の企業の情報システム・セキュリティ担当者500名を対象に、年末年始のセキュリティ対策実態を調査しました。

調査結果詳細

1. 半数以上が年末年始にインシデント発生——ランサムウェアが最多

本調査で、半数以上の55.4%が、過去3年間の年末年始休暇期間にサイバー攻撃などによる情報漏洩や業務停止といった何らかのセキュリティ被害を経験していることが明らかになりました。

自社への直接的なサイバー攻撃やセキュリティインシデントについては、51.4%が経験していることが分かりました。具体的には、「マルウェア(ランサムウェア含む)感染による業務遅延・停止や情報漏洩」が30.4%と約3社に1社が経験しています。次いで、「標的型攻撃などによる不正アクセス(情報窃取・システム改ざん)」(23%)、「DDoS攻撃によるWebサービスやシステムの一時的な停止」(21.2%)と続きます。

さらに、取引先に起因したインシデントについては、46.8%が年末年始休暇期間中にセキュリティ被害を経験しています。最も多かったのは「取引先がマルウェア被害を受けたことによる自社の業務遅延・停止」で24.6%であり、自社だけでなく取引先も大きなリスク源となっていることが示唆されます。

また、インシデントの起点となった取引先は、「クラウドサービス事業者」が48.7%で最多でした。次いで「システム開発・運用・保守委託先」(45.3%)、「データセンター事業者」(35.5%)が続きます。DXの進展でクラウド利用が拡大する一方、利用するサービスの増加に比例してリスクも増大している実態が浮き彫りになりました。

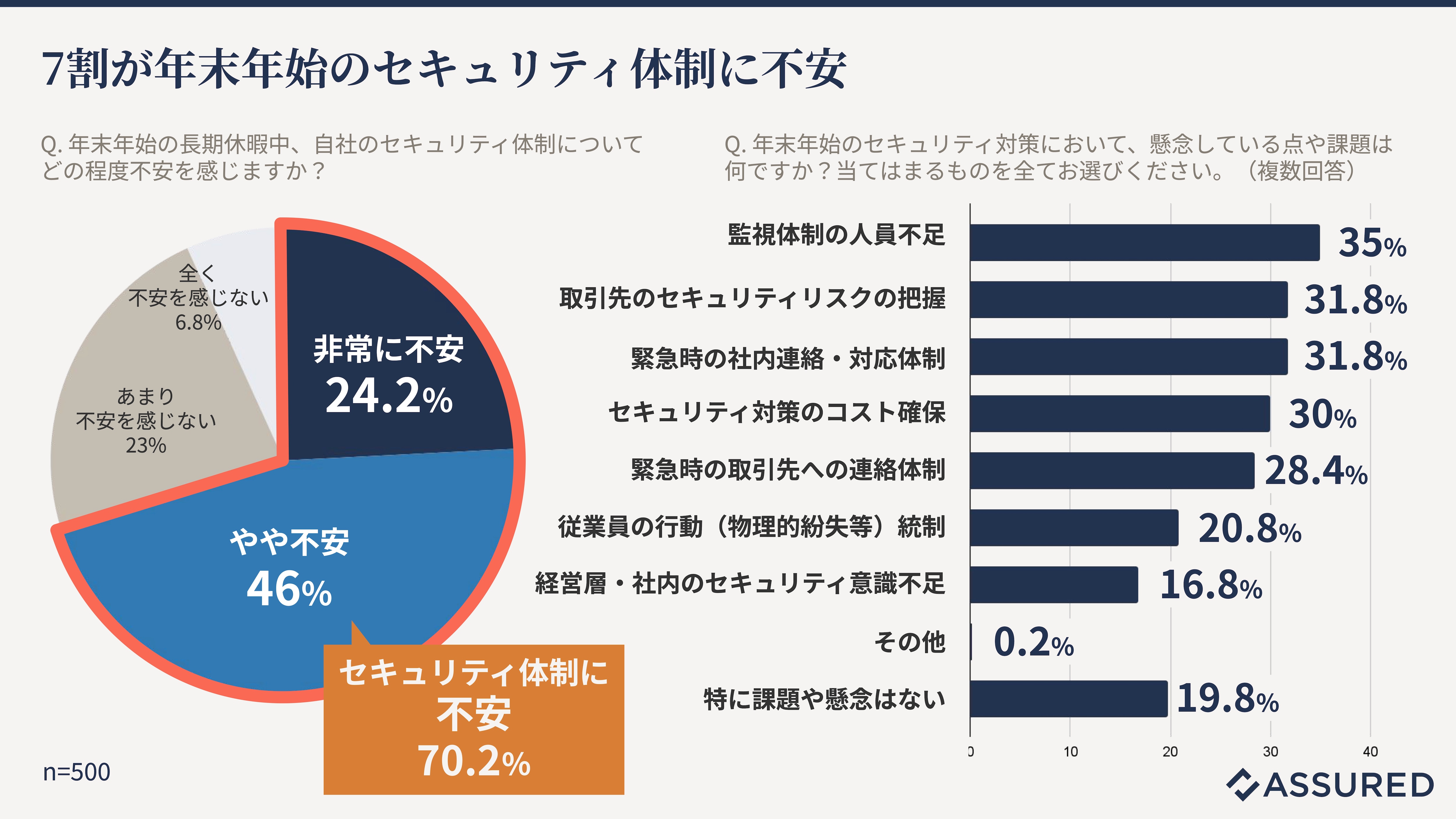

2. 7割が「休暇中のセキュリティ体制に不安」——監視体制、取引先のセキュリティリスク把握、緊急時の連絡体制に懸念

70.2%が年末年始の自社セキュリティ体制に不安を感じており、長期休暇がサイバー攻撃の標的となるという認識が広まっています。

また、年末年始のセキュリティ対策における懸念点・課題としては、「監視体制の人員不足(長期休暇中のシフト体制、専門知識を持つ要員の確保など)」(35.0%)、「取引先・委託先のセキュリティレベルが不明であり、リスクを把握できない」(31.8%)、「緊急時の社内連絡・対応体制が複雑化・機能不全に陥る可能性」(31.8%)が上位に挙がりました。自社内のリソース不足に加え、サプライチェーン全体のセキュリティ状況を把握できていないことが、企業の大きな不安要因となっていることが分かります。

3. サプライチェーンリスクへの対策が課題——取引先連絡体制の強化は2割のみ

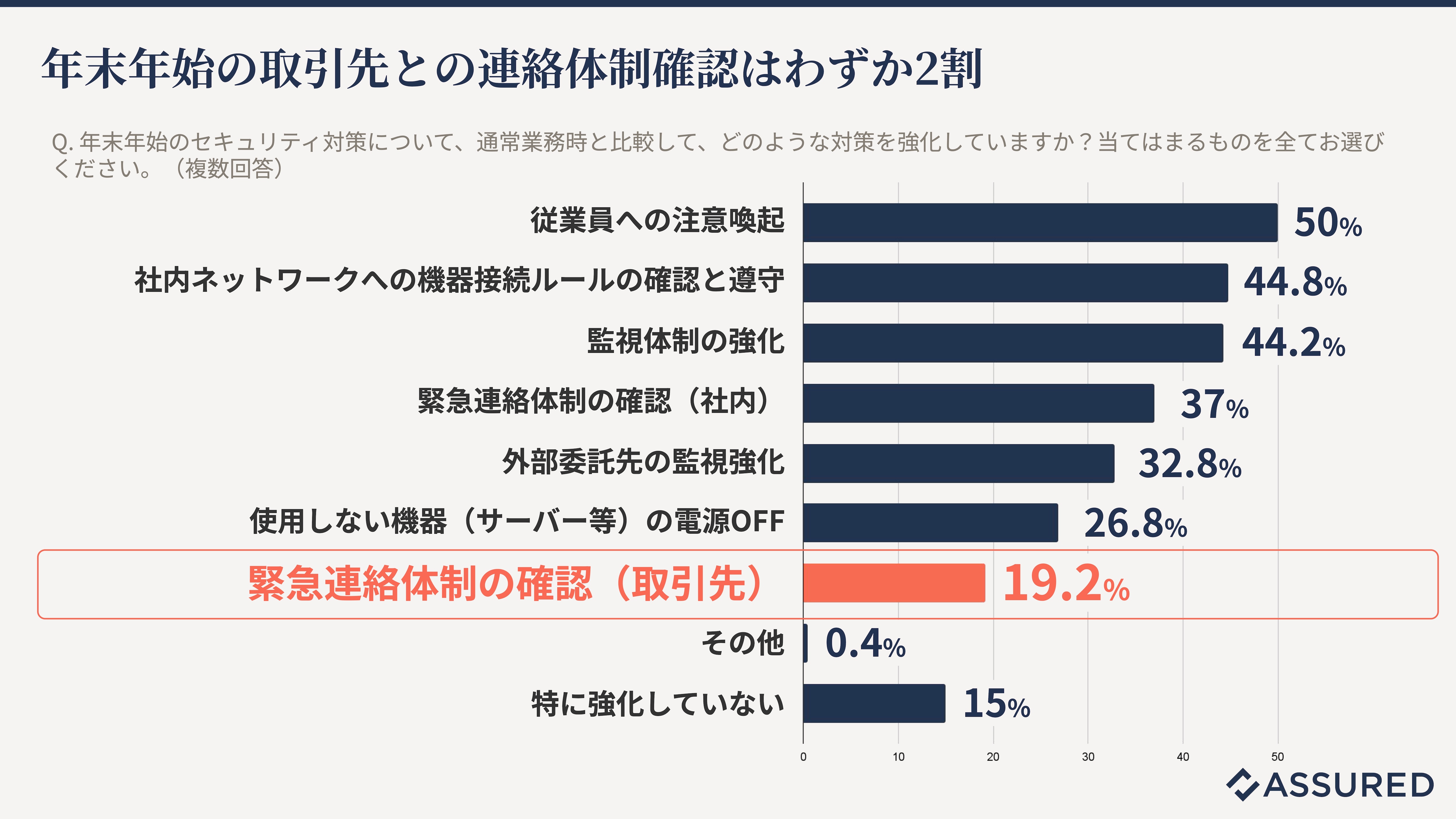

年末年始に向けて通常時より強化している対策としては、「従業員への注意喚起」(50.0%)が最も多く、次いで「社内ネットワークへの機器接続ルールの確認と遵守」(44.8%)、「監視体制の強化」(44.2%)が続きます。

しかし、サプライチェーンリスクへの備えとなる「取引先への緊急連絡体制の確認」を強化している企業は19.2%にとどまり、サプライチェーン全体を意識したリスク対応がまだ不十分であることが示唆されます。

4. 休暇明けも要警戒——約4割がPC再起動とメール確認に注意

対策が必要なのは休暇期間だけではありません。長期休暇明けを狙う攻撃リスクにも注意が必要です。休暇明けの対策として最も注意している・懸念している点として、「PCやサーバーなど、停止していた機器の再起動・パッチ適用状況の確認」(42.2%)、「長期休暇中に受信した大量のメール(標的型攻撃メール含む)の確認」(39.6%)が上位に挙げられ、業務再開時の潜在的なリスクにも高い警戒が必要であることが分かりました。

<調査概要>

年末年始の長期休暇期間におけるセキュリティ対策の実態に関する調査

- 調査主体: セキュリティの信用評価プラットフォーム「Assured」

- 調査対象: 全国、従業員数1,000名以上の企業に勤める情報システム・セキュリティ担当者

- 有効回答数: 500名

- 調査時期: 2025年11月

- 調査手法: インターネットリサーチ(調査協力:株式会社クロス・マーケティング

※構成比は小数点第二位を四捨五入しているため、合計が100%にならない場合があります

専門家コメント

年末年始は、人手が薄くなる状況を狙ったサイバー攻撃の「集中期間」です。特にランサムウェア攻撃やフィッシング詐欺が長期休暇を狙って増加・巧妙化するリスクが今回の調査で明確になりました。

年末年始の対策として以下の対策を講じることが重要です:

- 従業員への注意喚起の徹底(特にフィッシングメール対策)

- 監視体制の確保

- 取引先との緊急連絡体制の事前確認

- 休暇明けの機器再起動・パッチ適用の計画策定

また、自社だけでなく、取引先を含めたサプライチェーン全体のセキュリティ体制や有事の際のインパクトを想定・確認することが、年末年始のリスクを最小化する鍵となります。

財務面での「信用評価」と同様に、セキュリティにおいても取引先の「信用評価」を行うことが重要です。セキュリティの信用評価プラットフォーム「Assured」は、今後も社会全体のセキュリティ強化に貢献できるよう、引き続きサービス向上に努めてまいります。